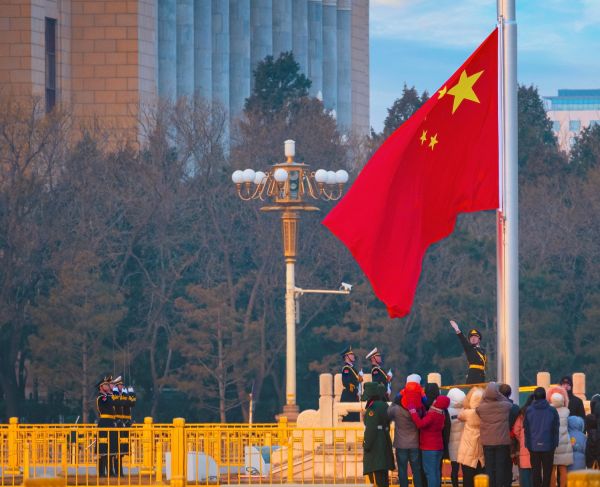

Ict-beveiliger Crowdstrike ziet een enorme toename van aan China-gelinkte activiteiten. Dat meldt het bedrijf in een jaarrapport waarin het cyberaanvallen analyseert. Ook ict-beveiliger Eset meldt schimmige activiteiten vanuit Peking. Het gaat om een nieuwe backdoor van de aan China gelinkte Mustang Panda-groep die onder meer Europa in het vizier heeft.

Crowdstrike brengt vandaag de negende editie van haar Global Threat Report uit. In die analyse van wereldwijde cyberaanvallen en cybercriminelen meldt het bedrijf dat aan China-gelinkte spionage sterk is toegenomen.

In vrijwel alle wereldwijd onderzochte 39 industriesectoren en twintig geografische regio’s ziet de beveiliger een forse toename van aanvallen met een Chinese herkomst. ‘Dit toont aan dat organisaties over de hele wereld en in elke branche waakzaam moeten zijn voor de dreiging vanuit Peking.’ De ict-beveiliger: ‘Waarschijnlijk zijn de meeste aanvallen bedoeld om strategische inlichtingen te verzamelen, intellectueel eigendom in gevaar te brengen en gerichte groepen in de gaten te houden. Dat zijn allemaal belangrijke inlichtingendoelen van de Chinese Communistische Partij.’

Uit de analyse van het dreigingsbeeld in 2022 komt naar voren dat zero-day-exploits het vaakst zijn waargenomen bij inbraken bij organisaties in Noord-Amerika. Vooral de ruimtevaartsector, juridische dienstverlening en universiteiten springen eruit. Ook bedrijfssoftware blijft voor China een doelwit met hoge prioriteit. De Chinezen gebruikten onder meer kwetsbaarheden in Citrix, Microsoft Exchange Server en diagnostische tools van die laatstgenoemde leverancier om binnen te komen.

Achterdeur

Ook Eset trekt aan de bel. De onderzoekstak van de ict-beveiliger waarschuwt voor een nieuwe backdoor van aan China gelinkte Mustang Panda-groep die zich richt zich op Europa, Azië en Australië.

De malware gebruikt het mqtt-protocol voor command and control-communicatie. Mqtt wordt vooral ingezet bij de communicatie tussen internet of things (iot)-apparaten en controllers. De beveiliger: ‘Dit protocol wordt nagenoeg niet gebruikt in openbaar gedocumenteerde malwarefamilies.’ In een technisch blog deelt het meer informatie.