De programmeermodules van de geheime hackersorganisatie ‘Equation Group’ kan worden gebruikt voor het herprogrammeren van de firmware van ssd’s. Dit heeft McAfee Labs ontdekt. Het was eerder al bekend dat harddisks opnieuw geprogrammeerd konden worden.

Begin 2015 werd de Equation Group ontdekt. Deze geheime organisatie gebruikte verschillende programmeermodules om de firmware van harddisks te misbruiken. McAfee Labs onderzocht de afgelopen maanden de academische proof of concepts en de voorbeelden van deze malware. Uit dit onderzoek bleek dat de malware niet alleen kon worden gebruikt om firmware van harddisks te herprogrammeren, maar ook de firmware van ssd’s.

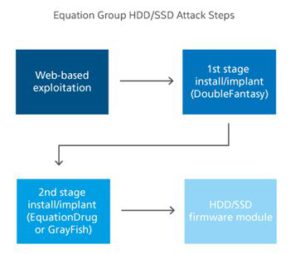

Als deze firmware door de groep is geherprogrammeerd, kan de harddisk- en ssd-firmware worden misbruikt om malware te laden tijdens het opstarten van een systeem. De malware blijft vervolgens aanwezig. Zelfs wanneer de schijven opnieuw worden geformatteerd of wanneer het besturingssysteem opnieuw wordt geïnstalleerd. Bovendien kan de malware niet door beveiligingssoftware worden gedetecteerd. De vier stappen die worden genomen bij een dergelijke infectie, wordt schematisch getoond in de afbeelding.

Toename in ransomware en Adobe Flash-malware

Naast de ontdekking van de infectie van de harddisk- en ssd-firmware door Equation Group, kwamen er ook andere resultaten uit het McAfee Labs Threats Report van mei 2015. Zo zagen de onderzoekers van McAfee Labs in het eerste kwartaal van het jaar een toename van 165 procent in het aantal nieuwe ransomware varianten. Volgens de onderzoekers is deze toename grotendeels toe te wijzen aan de nieuwe CTB-Locker ransomware-familie. Doordat deze ransomware-groep slimme technieken gebruikt om beveiligingssoftware te omzeilen, heeft de groep veel succes. Het succes van deze ransomware-groep komt volgens McAfee Labs door de technieken om detectie door beveiligingssoftware te omzeilen.

Ook is de hoeveelheid malware die zich richt op kwetsbaarheden in Adobe Flash met 317 procent toegenomen. De software is erg populair en veel gebruikers stellen het installeren van beveiligingspatches uit. Daarnaast zijn er nieuwe methodes om kwetsbaarheden te exploiteren en zijn sommige Adobe Flash-exploits moeilijk te detecteren. Dit alles zijn volgens de onderzoekers oorzaken voor de toename in Adobe Flash-malware.

Volgens Wim van Campen, vice president Noord- en Oost-Europa van Intel Security, zijn er veel mogelijkheden wanneer de industrie samenwerkt op het gebied van cybercriminaliteit. ‘Technologieleveranciers kunnen sneller reageren om potentiële beveiligingskwesties te voorkomen, als informatie over dreigingen wordt uitgewisseld.’ Hij noemt Adobe Flash daarbij als voorbeeld. ‘Er werden in het eerste kwartaal van 2015 in totaal 42 nieuwe kwetsbaarheden in Adobe Flash aangemeld bij de Amerikaanse National Vulnerability Database. Op dezelfde dag dat deze kwetsbaarheden bekend werden gemaakt, bracht Adobe patches uit voor alle 42 veiligheidslekken.’

Computable Award nominatie voor de Cyber Threat Alliance

Dat Intel Security het belang inziet van samenwerking op het vlak van cybersecurity, blijkt ook uit het feit dat het beveiligingsbedrijf samen met Fortinet, Palo Alto Networks en Symantec de Cyber Threat Alliance (CTA) heeft opgericht. Dit bondgenootschap wordt door de vakjury van de Computable Awards 2015 gehuldigd met een nominatie in de categorie Securityleverancier van het jaar.

U kunt nu stemmen op uw favoriet voor de Computable awards.

Het uitfaseren van Flash op het IOS platform was al een goede eerste poging om de iPod, iPhone en iPads veiliger te maken. Helaas is het niet gelukt om Flash verder uit te faseren. De financiële belangen van Adobe zijn waarschijnlijk te groot. Om hier een kentering te forceren zou in de wetgeving productaansprakelijkheid moeten worden geregeld. Hierdoor is de stimulance voor het maken van veilige software beter gewaarborgd.

Oke, harddisks moeten van firmware voorzien kunnen worden, en oke, het is erg handig dat je dit kan flashen in een draaiend systeem. Maar je kan toch redelijk eenvoudig voorkomen dat ongecertificeerde binaries op een harddisk terecht komen ? Bijvoorbeeld door de firmware te signen en alleen signed firmware op de Flash te accepteren ?

@Willem:

Een voorwaarde (zeker geen waarborg, maar wèl een voorwaarde) voor veilige software is dat het Open Source is. Da’s de enige manier om goed te kunnen controleren door derden/onafhankelijken of de software veilig in elkaar steekt, en of de programmeur er geen malware of spionagezaken ingestopt heeft. Altijd gehoorde reden daartegen is dat hackers dan gaten kunnen vinden, omdat ze immers de code in kunnen zien. Ja nogal wiedes… Da’s nu net de bedoeling! Het geeft al aan dat de softwarebedrijven geen vertrouwen hebben in hun eigen software. Het wordt tijd dat software (i.i.g. in geval van besturingssoftware, firmware, platforms, e.d.) pas mag worden uitgebracht als er eisen gesteld zijn (door onafhankelijke organisaties) aan de kwaliteit van de code.

42 Gaten in iets kleins als flash vinden in 3 maanden, is trouwens absurd. Kan niet anders concluderen dat de programmacode absurd slecht in elkaar steekt.

“Maar je kan toch redelijk eenvoudig voorkomen dat ongecertificeerde binaries op een harddisk terecht komen?”

Of dat kan (en helpt) weet ik niet; maar het punt is dat overheden geen eisen stellen aan beveiliging(en) in kwestie, van de fabrikanten.

Zolang overheden geen eisen stellen èn veel controles uitvoeren, zal er niks veranderen in dezen. Alleen wetgeving is niet voldoende; naast wetgeving moet er sprake zijn van controle èn zware straffen bij geconstateerde overtredingen. Aan controles en voldoende zware straffen ontbreekt ’t doorgaans – óók als er wèl wetgeving is.