Mobiele gebruikers zijn gewend overal toegang tot internet te hebben. Draadloze netwerken bieden vrijheid, maar houden ook gevaren in. Mobiele netwerktoegang moet worden gecontroleerd en beheerst. Dat en nog meer kan met de hier besproken wireless security-oplossingen van AirWave, HP en Kismet.

Iedereen kan, met de juiste apparatuur, toegang krijgen tot draadloze netwerken (wireless lokal area networks, wlan's). Er is immers geen fysieke barrière die inbraakpogingen bemoeilijkt, zoals die er bij bekabelde netwerken wel is. Draadloze netwerken stellen daarom andere eisen aan beveiliging dan bekabelde.

Er bestaan vier types beveiligingsinbraken (ofwel intrusies) op computernetwerken: de inbraak met fysieke toegang, de inbraak met systeemtoegang, de inbraak op afstand en de draadloze intrusie. Laatstgenoemde is een speciaal geval. Die vertoont namelijk kenmerken van de drie andere types. Alleen gebeurt de intrusie draadloos en dus potentieel zonder dat je er iets van merkt. De inbreker kan zijn inbraakpogingen bijvoorbeeld uitvoeren vanuit een naastgelegen gebouw of een in de buurt geparkeerd voertuig. Dankzij speciale antennes en versterkers (boosters) kan dit trouwens van op veel grotere afstand dan je zou denken.

Grotere risico’s

Bekabelde netwerken bestaan al heel lang en zijn nog steeds niet volledig inbraakvrij. Draadloze netwerken zijn veel jonger en lopen veel grotere risico's. Het populairst zijn draadloze netwerken volgens de verschillende IEEE-standaarden (802.11b, -g en -n). De technische details van die standaarden zijn voor iedereen openlijk beschikbaar. Er bestaan ook merkspecifieke draadloze netwerken. Die lijken op het eerste zicht veiliger. Een hacker moet immers de ‘ins and outs' ervan kennen om er op te kunnen inbreken. Die merkgebonden systemen hebben soms echter geen enkele vorm van encryptie. Dat is uiteraard vragen om problemen.

Dan zijn er nog de draadloze netwerken voor de korte afstand, zoals Bluetooth. Hoewel het moeilijker is om daar ongezien op in te breken, vormen ook die netwerken een risico, vooral dan voor interne inbrekers. Dat is nog altijd de grote meerderheid van alle inbrekers, zo blijkt uit verschillende onderzoeken. Bluetooth gebruikt bijvoorbeeld te korte beveiligingssleutels en is sowieso inherent onveilig.

Daarnaast wordt bij mobiele beveiliging nogal eens draadloze toegang via gsm-netwerken over het hoofd gezien. Onterecht, want gsm-toegang tot een bedrijfsnetwerk is ofwel een vorm van 'remote access' via inbellen met een modem, ofwel een vorm van webtoegang. Dat moet uiteraard allemaal worden beveiligd.

Basisbeveiliging onvoldoende

Wlan's van het IEEE 802.11-type hebben standaard beveiligingsprotocollen. Het basisprotocol heet WEP (Wired Equivalent Privacy) en versleutelt alle draadloze netwerkpakketten met een zogenaamde RC4-streamcodering. Het is al lang bekend dat WEP en zijn grote broer WEP-Plus totaal onveilig zijn. Daarom werd WEP in 2003 officieel afgelost door opvolgers WPA en WPA2 (Wi-fi Protected Access). Helaas wordt WEP tot op de dag van vandaag nog vaak gebruikt. Als bedrijven alleen al hun verouderde WEP-apparatuur zouden vervangen, zouden draadloze netwerken op slag heel wat veiliger worden.

WPA verhelpt gelukkig de belangrijkste zwaktes van WEP. WPA kent een persoonlijke én een enterprise-variant. WPA-Enterprise gebruikt een IEEE 802.11i- authenticatieserver. Die reikt aan elke gebruiker unieke sleutels uit. WPA-Personal gebruikt een ‘pre-shared key' (PSK). De netwerkbeheerder definieert voor alle gebruikers hetzelfde wachtwoord. De sterkte van de beveiliging is dan volledig afhankelijk van de sterkte van het gebruikte wachtwoord of de gebruikte wachtzin.

Tunnels en gateways

Versleuteling via WPA is slechts een vorm van basisbeveiliging. Wil je draadloze netwerken een beetje behoorlijk beveiligen, dan moet je bijkomende maatregelen nemen. De beschikbare oplossingen kunnen we onderverdelen in twee hoofdgroepen: tunnels en gateways. Bij tunnels denken we aan VPN's (virtual private networks), IPSec, MobilIP en dergelijke technieken.

Gateways zijn toestellen die je tussen het wlan en het lan plaatst en die rigoureus de toegang controleren. Sommige producten combineren deze beide soorten van bijkomende beveiliging. Overigens kunnen tunnels en gateways vaak dienen voor elke vorm van externe toegang tot een bedrijfsnetwerk, niet alleen voor draadloze toegang.

Dat is allemaal heel nuttig, maar ook weer niet volledig vrij van problemen. Zo moet een netwerkgebruiker met VPN-toegang nog altijd eerst netwerktoegang krijgen door een ip-adres aan te vragen. Niets houdt een hacker tegen hetzelfde te doen. En ook al raakt hij niet verder dan dat, hij kan wel toegang krijgen tot andere – al dan niet legitieme – netwerkgebruikers.

Waarom is dit van belang? Wel, twee netwerkgebruikers zouden deze lacune in de beveiliging kunnen gebruiken om aan bestandsdeling te doen. Bij een draadloos netwerk kan zoiets een zware tol heffen op de beschikbare bandbreedte, die voor veel nuttiger dingen gebruikt kan worden.

Draadloze toegang tot andere wlan-clients geeft een hacker ook de mogelijkheid om in te breken op zijn – geauthenticeerde en geauthoriseerde – client en via diens systeem in te breken in het bedrijfsnetwerk. Je kunt dit alleen voorkomen door elk contact tussen netwerkclients onderling te verhinderen. Dat contact mag alleen via een bedrijfstoegangsserver verlopen. Dan kan er niet onderling aan bestandsdeling gedaan worden. Een hacker kan dan ook niet via een legitiem wlan-station proberen in te breken.

AirWave Wireless Network Management

AirWave, een onderdeel van Aruba Networks, beheert en beveiligt met zijn Wireless Network Management systeem wlan-, WiMax-, mesh- en punt-naar-punt-systemen. Tenminste, als het om bedrijfoplossingen gaat. Apparatuur voor het mkb (midden- en kleinbedrijf) wordt niet ondersteund. De netwerkontdekking en het netwerkbeheer is alleen maar mogelijk met beheerde switches, routers en ap's (access points).

AirWave integreert met de bestaande infrastructuur. Dat is een sterk punt. Andere oplossingen vereisen vaak dat je voor de beste resultaten overschakelt naar ap's of draadloze routers van hetzelfde merk.

Het beheersysteem van AirWave bestaat uit tien onderdelen: netwerkinventaris, configuratiebeheer, firmwarebeheer, nalevingsbeheer, rapportage en waarschuwingen, detectie van "rogue" (ongeoorloofde) ap's, multi-architectuurondersteuning, multi-fabrikantbeheer, locatie-informatie en realtime bewaking.

De AirWave-beheeromgeving splitst zich dan ook uit in bewaking en visualisatie (voor helpdeskpersoneel), configuratiebeheer en diagnoses (voor netwerkbeheerders), nalevings- en beveiligingsbeheer (voor beveiligings- en auditverantwoordelijken), en rapportage en analyse voor leidinggevenden. Desgewenst kan de AirWave-server draaien in een high availability-configuratie. Je beheert het systeem via een webinterface. De server werkt op CentOS Linux (gebaseerd op Red Hat).

Behalve het beheerplatform biedt AirWave nog drie extra's: VisualRF voor locatie-opsporing en het genereren van radiofrequentiekaarten; RAPIDS (Rogue Access Point Intrusion Detection System) voor ontdekking en bestrijding van ongeoorloofde ap's; en de AirWave Master Console voor het centraal beheer van zeer grote wlan's (meer dan 50.000 toestellen).

Rogue detectie

De detectie van ongeoorloofde ap's werkt op basis van scans van zowel het bekabelde als het draadloze netwerk. Zodra op een van beide een nieuw apparaat wordt ontdekt, kan het systeem die correleren. Een ap heeft namelijk ook een bekabelde aansluiting. De mac-adressen (media access control) van de aldus gevonden toestellen worden dan vergeleken met een database van fabrikanten.

Desgewenst kan het besturingssysteem van het gevonden toestel ondervraagd worden om valse positieven te elimineren. Afhankelijk van de identificatie en de besturingssysteemondervraging krijgt het toestel dan een ‘rogue score'. Naarmate de score alarmerender is, kan het systeem zijn beheerder via mail of sms waarschuwen.

De netwerkdetectie van rogue ap's werkt volledig op basis van beheerde switches. Bij onbeheerde switches is het AirWave systeem niet in staat de benodigde informatie te verzamelen. Het is dan dus onbruikbaar.

Deelconclusie

AirWave is eigenlijk meer gericht op beheer en minder op beveiliging van draadloze netwerken. Het vereist enterprise-klasse apparatuur voor het hele netwerk. Het kan rogue ap's en wlan-clients detecteren, maar blokkeren is er niet bij. Qua beheer zijn de mogelijkheden ronduit indrukwekkend, maar momenteel moet je deze oplossing wat ons betreft nog aanvullen met een meer gespecialiseerde beveiligingsoplossing.

Productinfo

Product: Wireless Network Management

Producent: AirWave (Aruba Networks, Inc.), USA; www.airwave.com

Leverancier: TrueCom NV, Boxtel, NL; www.truecom.com

Adviesprijs (excl. btw): Packages zijn er voor 25, 50, 100, 200, 500, 1000 en 2500 AP's. AMP-25 Package incl. RAPIDS en VisualRF € 4.845,- (los resp. € 2.825+1.290+1.290). AMP-200 Package incl. RAPIDS en VisualRF € 16.155,- (los resp. € 10.095+4.845+4.845).

HP ProCurve Wireless Security

De ProCurve-netwerkafdeling van HP heeft de draadloze beveiligingsproducten van Colubris overgenomen. Die producten zijn ongewijzigd, maar hebben wel andere typenummers meegekregen. HP ProCurve Wireless Security is een totaaloplossing die uit vier lagen bestaat. De basislaag behelst encryptie, L2-isolatie en vlan's (virtual lan's). De drie lagen daarboven zijn optioneel. De tweede laag verzorgt toegangscontrole, bijvoorbeeld voor gasten. Laag drie zorgt voor authenticatie en netwerktoegangscontrole. De bovenste laag, vier, is de draadloze IDS en IPS (Wi-Fi Intrusion Detection and Prevention).

HP ProCurve Wireless Security gebruikt bedrijfseigen ap's die je eigen ap's aanvullen óf vervangen. Die ap's hebben meerdere radio's aan boord. Daardoor kunnen sommige als sensor of bewaker dienen en andere voor het daadwerkelijke dataverkeer.

Je vult de speciale ap's aan met een of meer access controllers die het draadloze netwerk controleren. Het systeem biedt een centraal beheer van het hele draadloze netwerk (tot 200 ap's) en van alle access controllers. Schaalbaarheid is voorzien, net als QoS (Quality of Service) en een beveiligde integratie met bekabelde netwerken inclusief integratie met Active Directory en RADIUS-systemen.

Beveiligingsbeheer

RF Manager is het beheersysteem voor deze HP-producten. Het werkt via een Java-applet. Hoewel het systeem waarschuwt dat het ontworpen is voor Internet Explorer 5.5 of hoger en met andere browsers mogelijk niet goed werkt, blijkt de interface het prima te doen met onze recente Firefox-webbrowser.

Met de RF Manager kun je alle gevonden draadloze toestellen volgens type indelen. Je kunt ze ook aan locaties koppelen. Van alle draadloze verbindingen wordt een status bepaald. Een client-verbinding kan onbepaald of bepaald zijn. Bepaald wil zeggen dat ze goedgekeurd werd. Dan kan ze nog geauthoriseerd of ongeauthoriseerd zijn. Bij ap's kan een toestel onbepaald zijn, of bepaald: geauthoriseerd, ‘rogue' of extern. Een rogue ap is actief, maar niet goedgekeurd. Een extern ap reikt qua zendvermogen tot bij jou, maar is gekend (van een ander bedrijf of een privépersoon). Van elk gevonden toestel bepaal je zelf tot welke categorie het hoort.

Je kunt elk toestel in quarantaine plaatsen, in een zwarte lijst, of (als je beheertoegang hebt tot het toestel) zelfs zijn bekabelde aansluiting blokkeren. De HP ProCurve ap's kunnen immers in promiscue stand draaien. Dat stelt ze in staat valse netwerkinformatie uit te zenden die vreemde clients en ap's effectief lamlegt. De methode is vergelijkbaar met surfcensuur die met promiscue netwerktoegang werkt. Het voordeel van deze methode is, dat je draadloze netwerk altijd werkt, ook al zou de HP ProCurve-apparatuur falen. Dat is bij zogeheten inline-systemen niet het geval. Als ap's met dergelijke beveiliging ingebouwd uitvallen, ligt het hele netwerk plat.

Nadat onze sensor een draadloos netwerk bij onze buren aantrof, konden we probleemloos hun draadloze verkeer compleet lamleggen (nadat we dat eerst afgesproken hadden, natuurlijk). Dit gebeurde zonder dat we hun wlan-wachtwoorden kenden. Normaal zou je zo'n ap van de buren opgeven als een extern ap. Dan laat het systeem dat met rust.

Deelconclusie

De HP ProCurve wlan-beveiligingsoplossing werkt prima. Ze kan in de handen van een vandaal helaas ook als een krachtig wapen worden gebruikt. Maar die moet er dan wel heel wat geld voor over hebben. Voor een netwerkbeheerder is deze beveiligingsoplossing een juweeltje. Het kan immers het eigen draadloze netwerk perfect beschermen.

Productinfo

Product: HP ProCurve Wireless Security

Producent: HP ProCurve, USA; www.hp.com

Leverancier: HP ProCurve Nederland, Amstelveen, NL; www.ProCurve.nl

Adviesprijs (excl. btw): €769 (MSM710 Access Controller), €829 (MSM335 WW Access Point), €8.799 (RF Manager 50 IDS/IPS system)

Kismet Wireless

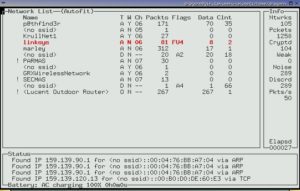

Kismet Wireless is een gratis open source netwerkdetector, packetsniffer en inbraakdetectiesysteem voor draadloze netwerken op basis van de IEEE 802.11x-standaarden. Het werkt op Linux en andere Unix-varianten zoals *BSD en Mac OS X. Qua hardware heb je een draadloze netwerkkaart nodig. Die moet promiscue kunnen werken en dus ook vreemde netwerkpakketten kunnen ontvangen. Kismet ondersteunt een twintigtal wlan-kaarten. Er is ook een Windows-versie, maar die ondersteunt slechts één kaart. In de praktijk maakt dat de Windows-versie alleen bruikbaar als ‘drone' (zie verderop).

In tegenstelling tot andere wlan-detectiesystemen werkt Kismet puur passief. Het werkt alleen op basis van wat de wlan-kaart kan ontvangen. Kismet kan de gevonden ap's en clients met elkaar associëren. Zo kun je zien wie met wie contact probeert te leggen.

Via de uitgezonden netwerkpakketten kan Kismet inbraakpogingen ontdekken. Het biedt dus basale IDS-functionaliteit (inbraakdetectie). Daarbij kan Kismet ook concurrerende sniffers zoals NetStumbler ontdekken, zolang ze maar actief zijn en niet – zoals Kismet zelf – passief. De aanwezigheid van een passieve sniffer is niet te detecteren op het draadloze (of bekabelde) netwerk. Kismet ondersteunt het bewaren van ‘opgesnoven' pakketten in standaardformaten zoals Airsnort en tcpdump/Wireshark.

Om zoveel mogelijk draadloze netwerken op te sporen, ondersteunt Kismet ‘kanaalhuppelen' (channel hopping). In plaats van sequentieel van het ene kanaal naar het volgende te navigeren, huppelt Kismet in een willekeurige volgorde tussen de kanalen heen en weer. Het laat daarbij telkens een groot gat vallen. Omdat naastliggende kanalen overlappen, vergroot Kismet hiermee de kans om meer pakketten te vinden.

Kismet werkt in drie onderdelen. Een ‘drone' of robot verzamelt netwerkpakketten, maar analyseert ze niet. Dat doet een Kismet-server. Die kan zelfstandig draaien en netwerkpakketten onderzoeken of dit doen in samenwerking met een drone. Het derde onderdeel is de client. Die dient alleen maar om informatie te tonen die van de server afkomstig is. Tot slot kan Kismet de geografische locatie van een draadloos netwerk bepalen als je een GPS-ontvanger aansluit.

Deelconclusie

Kismet Wireless is een uitstekend gereedschap om draadloze netwerk volledig passief te ‘snuffelen' en alle aanwezige ap's en clients plus alle mogelijke intrusiepogingen te detecteren. Het vereist echter wel de nodige technische kennis.

Productinfo

Product: Kismet-2008-05-R1

Producent & Leverancier: Kismet, USA; www.kismetwireless.net

Adviesprijs: gratis

Systeemeisen: wlan-kaart die promiscue kan werken; Linux, Free/Net/OpenBSD of Mac OS X; Windows-ondersteuning alleen voor drones.

Conclusie

Met AirWave kun je een groot draadloos netwerk met allemaal enterprise-klasse producten perfect beheren. De functionaliteit inzake beveiliging is dan echter wat minder. Hiervoor is nog een bijkomende beveiligingsoplossing nodig. HP ProCurve Wireless Security bijvoorbeeld. Die oplossing kan een draadloos netwerk volledig dichttimmeren. Kismet is een gratis scanneer waarmee je je eigen netwerk grondig controleert. Deze producten vullen elkaar dus eerder aan dan dat ze concurrerend zijn.

De Kern

-

Draadloze netwerken zijn gevoeliger voor inbraken dan bekabelde.

-

Een universele oplossing voor de bescherming van draadloze netwerken bestaat niet; de verschillende producten vullen elkaar aan.

Naast bovengenoemde software kunnen draadloze netwerken worden verstoord door storingsbronnen in 2.4 of 5 GHz. Om storingsbronnen goed in kaart te brengen is het belangrijk om naast een WLAN Security Check ook een Spectrum Analyze uit te voeren. Wentzo Wireless uit Garderen is een van de bekende bedrijven die een dergelijke meting kan uitvoeren.

Voor bedrijven die kijken naar Wireless LAN security, kijk ook eens naar een overzicht van de verschillende security vormen en hoe je een goed beveiligd Wireless LAN kunt opbouwen op de volgende url van Computable:

https://www.computable.nl/artikel/ict_topics/netwerken/3118982/1276932/verbetering-van-wlanbeveiliging-met-lbac.html

Security op basis van de lokatie van een gebruiker zal voor een extra beveiligingslaag zorgen die nog verdere controle biedt.