Security is nog altijd een van de meest besproken onderwerpen voor organisaties die naar implementatie van de wireless lan-technologie kijken.

De meeste bedrijven implementeren tegenwoordig een bedrijfsbrede wlan-infrastructuur. Met de acceptatie van wlan's als de defacto standaard voor snelle en flexibele toegang tot het netwerk, is een sterker toegangbeveiligingssysteem nodig. Dit mag echter niet leiden tot een sterk verhoogde werkdruk voor het beheer, danwel het gebruik van allerlei additionele overlay-softwareproducten. Een modern en geïntegreerd wlan access-securitysysteem staat een gelaagde aanpak toe, die kan worden uitgevoerd op basis van alle niveaus van eisen voor beveiliging.

Een van de meest recente verbeteringen in wlan guest access-controle (het gecontroleerd toelaten van gasten op de infrastructuur) is de toevoeging van de fysieke locatie van de gebruiker.

Traditionele wlan-systemen kunnen gebruikers toegang geven op basis van de zgn. 'wie ben je' en 'wat mag je' elementen in security en zijn meestal gekoppeld aan het 'wired' gebruikerstoegangsysteem (Radius en/of Microsoft's Active Directory). De toevoeging van het ''waar bevind je je' element, ook wel genoemd 'locatie' element, voor wlan-toegang introduceert een revolutionaire derde dimensie met belangrijke verbeteringen ten opzichte van de traditionele twee-dimensionale wlan-toegang voor gasten.

De belangrijkste vooruitgang die draadloze connectiviteit brengt voor organisaties is dat gebruikers en apparaten niet langer gebonden zijn aan specifieke locaties voor de toegang tot het netwerk, kortom mobiliteit. Naast mobiliteit bieden wlan's grote voordelen voor organisaties als verhoogde effectiviteit van communicatie, informatie flexibiliteit en technologische infrastructuurbesparingen.

Welke uitdagingen komen we nu tegen?

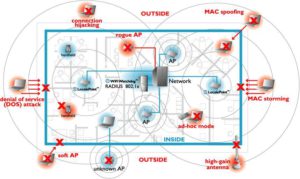

Wlan's kunnen echter ook uitdagingen vormen. Ten eerste kunnen wlan's informatiebeveiliging in gevaar brengen. Wanneer organisaties met wlan's gaan werken, dient men aandacht te besteden aan een beleid voor gebruik van deze technologie ter bescherming van hun informatie. Recent onderzoek door Gartner waarschuwt dat 30 procent van de bedrijven die gebruik maken van wlan's ernstige veiligheidsrisico's kunnen gaan ervaren voor het einde van het jaar. Uit een eerder onderzoek door Deloitte, het Global Security Survey, onder honderd vooraanstaande wereldwijde financiële dienstverlening organisaties bleek dat 83 procent van de respondenten erkent dat hun systemen in het afgelopen jaar zijn misbruikt. Bovendien geeft 40 procent van deze respondenten aan dat zij hierdoor bepaalde financiële verliezen hebben geleden. Zelfs als de eigen organisatie nog niet formeel gebruik maakt van de 802.11-technologieën, zullen de medewerkers, buren, zakelijke partners en leveranciers waarschijnlijk wel reeds gebruik maken van wlan waardoor de veiligheid van gegevens wellicht in gevaar komt. De meest voorkomende beveiligingslekken worden namelijk vaak gemaakt door onwetende en goed bedoelde werknemers.

De effecten van de veiligheidsrisico's zijn duidelijk: schending van vertrouwelijke informatie betreffende medewerkers, klanten en leveranciers, hoge kosten voor rechtszaken en mogelijke schade aan de reputatie van de organisatie. Als consument, hoe zou jij je voelen wanneer je zaken doet met een organisatie waarvan de informatie is gehackt? Zeker wanneer dit kan gaan om persoonlijke gegevens als jouw BSN-nummer, rekeninginformatie of medische dossiers?

De tweede uitdaging is het beheren van wlan's. Het beheer van de vaste aansluiting in het netwerk is relatief eenvoudig wanneer je de controle hebt over de draden waarover de toegang wordt verleend. Maar de fundamentele uitdaging van Wi-Fi is dat 802.11-verkeer geen grenzen kent. Draadloze netwerksignalen van buitenaf komen ook in de faciliteiten en hebben het potentieel bij iemand terecht te komen met een draadloze kaart. De 802.11-signalen van binnen de organisatie stralen ook uit in alle richtingen en doorbreken de traditionele, fysieke grenzen van de organisatie zoals plafonds, vloeren, wanden, deuren en hekken.

De mobiliteit van wlan's vormt daardoor een potentiële extra bedreiging. Voor het eerst in de geschiedenis van informatica, weten ict- en netwerkprofessionals niet altijd zeker waar een draadloos apparaat of gebruiker zich bevindt en daardoor kunnen zij deze niet altijd met volledige zekerheid identificeren. Begrijpelijk, veel organisaties zijn hierdoor bang dat wlan een potentiële chaos zal brengen op hun netwerken.

De oplossing voor deze twee uitdagingen is locatie-gebaseerde beheer en beveiligings technologie. Met het oog op het beheer en een veilig draadloos netwerk eisen organisaties terecht dat de zeer kritische controle herwonnen wordt op locaties waar draadloze toegang tot het netwerk beschikbaar is. Om dit te doen, moeten organisaties in staat zijn op te sporen, realtime, wat de exacte fysieke locatie van alle draadloze 802.11-apparaten in en rond hun faciliteiten is.

Vormen van mogelijke schending

De beveiliging van de informatie van de organisatie kan in sommige gevallen eenvoudig worden geschonden. De volgende sectie behandelt vier typische situaties die jouw wlan en uiteindelijk jouw vaste/bedraad netwerk zouden kunnen bedreigen.

1. Rogue access points. De meest voorkomende inbreuk op de beveiliging in een enterprise-omgeving. Een werknemer of hacker plaatst een meegenomen access point in een open, reeds bekabelde netwerkpoort. Dit access point zorgt voor het uitsturen van een wlan-signaal naar iedereen met een 802.11-apparaat, geautoriseerd of ongeautoriseerd. In de meeste gevallen heeft de werknemer geen idee wat de consequenties hiervan kunnen zijn en is de werknemer alleen maar op zoek naar de voordelen van mobiliteit van het netwerk. Echter, een ongeautoriseerd access point biedt toegang tot het volledige bekabelde netwerk op een manier die gemakkelijk door iedereen gerealiseerd kan worden met de aanschaf van een vijftig euro access point.

2. Ad hoc-modus. Handig voor het spontaan opzetten van een wlan-omgeving. Hoewel het opzetten van een ad hoc-netwerk ideaal is voor kleinere, peer-to-peer-groepen, kunnen hierdoor verschillende securityproblemen ontstaan. Wanneer een werknemer zijn laptop in ad-hoc-modus zet, zorgt hij hiermee ook dat zijn laptop een gateway wordt naar de rest van het netwerk. Ongeacht of de ad-hoc modus met opzet of per ongeluk is gekozen, kan elke toevallige netwerk 'snooper' of 'hacker' verbinding maken met het bedrijfsnetwerk via de ad hoc-modus van de netwerkkaart van de werknemer. Beide scenario's (en andere nauw verwante onderwerpen zoals soft-AP configuraties) vormen enorme risico's omdat ze alle investeringen die je hebt gemaakt in encryptie- en authenticatiesystemen kunnen omzeilen. Dit betekent dat iedereen met een draadloos apparaat verbinding kan maken met een netwerk zonder authenticatie. Ze kunnen hierdoor ook ongecodeerd netwerkverkeer ontvangen om hieruit bijvoorbeeld wachtwoorden te stelen, zodat ze andere onderdelen van de infrastructuur zouden kunnen aanvallen.

3. Per ongeluk incorrect associëren. Met de brede beschikbaarheid van wlan's is het zeer waarschijnlijk dat de buren in het gebouw, of tegenover je in de straat, een wlan hebben geïnstalleerd. Dat betekent dat draadloze apparaten van medewerkers nu vaak binnen het bereik van naburige access points zouden kunnen zijn. Wanneer een werknemer zijn of haar laptop verbind op jouw bedraad netwerk en de laptop vindt ook connectiviteit met het access point van de buurman, dan is de veiligheid van jouw netwerk in gevaar. Door gebruik te maken van standaard hulpprogramma's in Linux of Windows XP, kan het zijn dat de nietsvermoedende gebruiker een gatewayverbinding tot stand brengt tussen de laptop en het bedrijfsnetwerk. Het resultaat hiervan is dat het naburige bedrijf zou kunnen inloggen op jouw laptop en een directe verbinding met jouw bedrijfsnetwerk en jouw gegevens tot stand kan brengen. Op dezelfde manier is het mogelijk dat jouw medewerkers wellicht contact leggen met het netwerk van een buurman en hier schade aan kunnen berokkenen.

4. Connection hijacking. Vergelijkbaar met per ongeluk incorrect associëren is zogenaamde 'connection hijacking' een meer doelgerichte en kwaadaardige bedreiging. Soms wordt deze vorm van bedreiging ook wel aangeduid als 'AP phishing', 'evil twin' of 'man-in-the-middle attack'. Connection hijacking verwijst naar de methode om de cliënt van het slachtoffer door trucs een connectie te laten opzetten met het wlan van de aanvaller. Gewoonlijk koppelt de aanvaller een access point met zijn laptop en configureert deze misschien zelfs op jouw ESSID met een vervalst MAC-adres gelijk aan die van een geldig access point met daarbij in sommige gevallen een gestolen of gekraakte coderingssleutel. Het access point maakt gebruik van het dynamic host configuration-protocol en kan in sommige gevallen gebruikmaken van vervalste webpagina's en inlogchermen. Argeloze gebruikers van het bekabelde netwerk kunnen draadloos verbinden met dit nep access point, waardoor de kaper toegang tot hun systemen alsmede het bekabelde netwerk krijgt waarop ze zijn aangesloten.

Hackers maken op dat moment gebruik van een reeks van aanvallen om toegang te krijgen tot jouw netwerk. Deze aanvallen komen neer op het systematisch proberen om jouw authenticatie- en encryptiesystemen te verslaan die voorkomen dat de aanvaller toegang tot het netwerk en jouw bedrijfsinformatie verkrijgt. De vier mogelijke gaten in de beveiliging van jouw wireless lan, hierboven beschreven, maken het werk een hacker een stuk eenvoudiger.

De bron van deze bedreigingen varieert van profiteurs die bandbreedte willen gebruiken en hierdoor het niveau van dienstverlening laten afnemen, werknemers die per ongeluk stuiten op interessante bestanden in naburige netwerken, amateurgluurders die rondneuzen in beschikbare mappen voor interessante informatie, tot geschoolde hackers die de intentie hebben aanzienlijke schade te veroorzaken. De potentiële kosten van deze gaten in de beveiliging zijn enorm. De breedte van waardevolle gegevens die beschikbaar zijn via jouw netwerk is enorm: payroll, hr, productplannen, persoonlijke klantinformatie, e-mails, financiële prognoses, partnerovereenkomsten, medische dossiers, etc.

Deze vier eenvoudige voorbeelden illustreren hoe goed bedoelende, vaak onwetende medewerkers een serieus gat kunnen slaan in de uitgebreide en dure authenticatie, encryptie en het identitymanagement van jouw organisatie.

Hoe kunnen we dit voorkomen/oplossen?

In de afgelopen twee jaar hebben tientallen bronnen beschreven wat de zogenaamde 'best practices' zijn voor de implementatie van een wlan. Een paar van de meest genoemde aanbevelingen zijn:

– Verander de fabrieksinstellingen op jouw apparaten, met name de standaard wachtwoorden.

– Stel je access point in tot het niet actief verspreiden van het ESSID's.

– Zorg voor encryptie zoals wired equivalent privacy (WEP) en Wi-Fi protected access (WPA/WPA2).

– Gebruik MAC-adreslijsten van de cliënts die worden geïdentificeerd voordat ze kunnen koppelen aan jouw access points.

Hoewel deze praktijken in het algemeen de buren en incidentele profiteurs van het netwerk zal kunnen houden, doen ze niets voor de vertraging van een hacker die moedwillig jouw netwerk wil gebruiken. Elke hacker kan namelijk vrij eenvoudig MAC-adressen spoofen en heeft middelen om WEP- en WPA-keys te kraken, waardoor jouw vertrouwelijke gegevens in gevaar kunnen komen.

Vervolgstappen

Het volgende niveau van wlan-bescherming is de invoering van sterke vormen van authenticatie en encryptie. Dit vereist meestal een investering in nieuwe switches en access points, extra authenticatieserversoftware en mankracht. De kosten voor invoering hiervan en de administratie ervan zullen toenemen naarmate de verfijning en betrouwbaarheid van de encryptie- en authenticatiemethoden verbeteren. Ook hebben organisaties moeilijke keuzes te maken tussen het gebruik van een op standaarden gebaseerde benadering en zogenaamde specifieke leverancieroplossingen (proprietary).

De geschiedenis heeft aangetoond dat merkonafhankelijke, op standaarden gebaseerde encryptiemethoden soms tekortschieten. Technieken om zowel WEP en de eerste versie van WPA te kraken werden geïdentificeerd en gepubliceerd slechts enkele weken nadat deze normen werden vrijgegeven. WPA2, de merknaam voor de IEEE 802.11i-standaard, wordt nu veelal ingezet door een groot aantal hardwareleveranciers. Ook wordt er steeds vaker door leveranciers gebruik gemaakt van de extensible authentication protocol- (EAP)-norm als basis voor hun authenticatie- en encryptie-implementaties.

In de pogingen om alternatieven bieden, hebben verschillende leveranciers hun eigen proprietary-benaderingen gezocht zoals het lightweight extensible authentication-protocol (LEAP) en protected extensible authentication-protocol (PEAP). Van LEAP is inmiddels aangetoond dat het kwetsbaar is voor eenvoudige zogenaamde dictionary-aanvallen. Hoewel veel moeilijker te breken, kan PEAP duur zijn om te implementeren en is het moeilijk te beheren.

Bezorgdheid over de veiligheid en verwarring over EAP-gebaseerde authenticatie en encryptie hebben geleid tot de situatie dat veel organisaties hun draadloze netwerken als ongecontroleerde netwerken zoals bijvoorbeeld het internet behandelen. Als zodanig moeten zij gebruik maken van een vrtual private network- (vpn-)connectie om toegang te krijgen tot de netwerkbronnen. Vpn's, zoals EAP-gebaseerde authenticatie, bieden alleen bescherming van de communicatie tussen geautoriseerde clients en het access point of de wireless controller die draadloze toegang biedt.

Vpn's en andere authenticatiemethoden bieden echter geen bescherming van de cliënts zelf en beschermen niet tegen rogue wlan's. Los van de authenticatie- en encryptiemethode die wordt gebruikt zijn organisaties nog steeds kwetsbaar voor bedreigingen van de vier eerder beschreven situaties. Om een echt veilige netwerkinfrastructuur te realiseren zijn extra lagen van draadloze beveiliging buiten VPN, WPA2, of variaties op EAP vereist.

Een gelaagde aanpak door middel van onderwijs, detectie en preventie is essentieel om de veiligheid te herstellen van jouw wlan. Ict-personeel en corporate securityanalisten kunnen allerlei processen implementeren en een bedrijfsbreed beleid maken voor het minimaliseren van veiligheidsrisico's. De eerste stap is om werknemers te informeren over de risico's die betrokken zijn bij het kopen en het installeren van hun eigen access points in de netwerkomgeving. De tweede stap is om draadloze gebruikers te leren hoe zij de ad hoc-modus kunnen uitschakelen om te voorkomen dat onbevoegden gebruik kunnen maken van het wlan en zij ongewild van het netwerk van jouw buren.

De volgende stap is het detecteren en vervolgens oplossen van gaten in de beveiliging en inbreuken op jouw wireless lan. Draadloze sniffers kunnen jou helpen controleren en testen of draadloze signalen afkomstig zijn van jouw eigen netwerk. Echter, handheld sniffers voorzien alleen in zeer beperkte kortetermijnbescherming. Je kunt ook passieve sensoren gebruiken die 24×7 dekking bieden, maar deze worden geplaagd door zogenaamde 'false positives' vanwege het enorme aantal draadloze clients en access points, die zich zowel binnen als buiten jouw faciliteit bevinden.

Ultieme oplossing voor wlan-beveiliging

De ultieme oplossing is daardoor het voorkomen van potentiële bedreigingen en inbraken. Door het voorkomen van inbraken verminder je ook drastisch het aantal potentiële bedreigingen die moeten worden onderzocht. Het gemeenschappelijke element in elk van de bedreigingen hierboven beschreven is dat onbevoegde gebruikers in staat zijn om toegang te krijgen tot jouw netwerk zonder veelal fysiek aanwezig te zijn in het gebouw. De uitdaging is daarom om het draadloze verkeer binnen het gebouw te houden en andere draadloze netwerken buiten het gebouw te houden.

De sleutel tot het voorkomen van wlan-inbraken is de mogelijkheidmet een juiste nauwkeurigheid te kunnen bepalen wat de fysieke locatie is van de draadloze apparaten. De volgende cruciale stap is gebruik te maken van authenticatiemechanismen die gekoppeld zijn aan de locatie van deze draadloze apparaten voordat de gebruikers op het draadloze netwerk toegang krijgen.

Hoe kan ik nu bepalen wat de locatie is van de wireless apparaten in mijn wlan? Er zijn drie algemeen beschikbare methoden voor het lokaliseren van draadloze apparaten. Ze zijn echter niet allemaal even geschikt of accuraat.

1. Dichtsbijzijnde access point. De meest eenvoudige en minst accurate locatiemethode bepaalt welk access point het dichtst bij het gezochte apparaat is door monitoring van de signaalsterkte. Gezien het feit dat de dekkingsgebieden van een access point een straal van ruim honderd meter kunnen hebben, met inbegrip van boven en beneden, is het 'access point' dat als dichtst bij wordt aangemerkt, een mate van verfijning die kan wijzen in de richting van een waarschijnlijke locatie binnen vele vierkante meters en zelfs over meerdere verdiepingen. Dit is daarom niet voldoende informatie om te bepalen of apparaten zich binnen of buiten jouw faciliteit bevinden. Aangezien het onmogelijk is om te kunnen bepalen tot waar RF-verkeer gaat, is het noodzakelijk om de toegang tot dat RF-verkeer te beveiligen op basis van de locatie van het draadloze apparaat (binnen of buiten jouw faciliteit). Dichtstbijzijnde access point location tracking biedt hierdoor geen zekerheid.

2. Triangulation of trilateration. Het idee achter deze techniek is dat een netwerk van sensoren (hetzij access points of passieve radio's) signalen detecteert van een draadloos apparaat. De sensoren doen elk verslag van de signaalsterkte van het draadloze apparaat. Dan is het de afstand van elke sensor die wordt bepaald door het maken van een aanname dat een apparaat met een bepaalde signaalsterkte zich op een bepaalde afstand van een sensor bevindt op basis van circulaire dekkingskaarten. Door ingeving van de locatie van de sensoren wordt een afstand vanaf elke sensor ingeschat. Deze schattingen worden gecombineerd om snijpunten te identificeren rond elke sensor om de locatie van het draadloze apparaat te kunnen inschatten. Het gebied met de meeste kruispunten wordt dan geacht het gebied te zijn waar het draadloze apparaat zich bevindt. In de praktijk heeft deze techniek echter niet de nauwkeurigheid om de exacte locatie van draadloze apparaten te kunnen lokaliseren.

Met RF-signalen die uitstralen in een uniforme cirkel van alle apparaten, heeft dit algoritme een foutmarge van plus of min twintig meter in elke richting, dus nu kun je de locatie beperken tot ongeveer binnen twee verdiepingen. Dit is zeker beter dan via het dichtsbijzijnde access point, maar nog steeds niet voldoende om te bepalen of apparaten zich binnen of buiten jouw faciliteit bevinden. Deze techniek gaat er echter vanuit dat RF-verkeer uniform is. Aangezien dit in veel gevallen niet zo is, door factoren als materialen gebruikt in een gebouw, apparaat storingen, en ook mensen, veroorzaken deze omgevingsfactoren problemen met de nauwkeurigheid. De werkelijke dekking van een access point is zelden een perfecte bol.

3. RF-patroonherkenning. De meest nauwkeurige methode van locatietracking is RF-patroonherkenning. RF-patroonherkenning is verschillend van dichtstbijzijnde access point en triangulation of trilateration. In plaats van een negatieve beïnvloeding van het onvoorspelbare gedrag van RF-verkeer, gebruikt RF-patroonherkenning dit real-life gedrag van RF-signalen en factoren in demping, reflectie en multi-path effecten bij het bepalen van de locatie van een apparaat.

RFpatroonherkenningsystemen definiëren zogenaamde 'RF-vingerafdrukken' die aangeven hoe RF-signalen worden gehoord op verschillende punten in de fysieke ruimte. Vervolgens worden de RF-vingerafdrukken gekoppeld aan de door jou beschreven locaties zoals bijvoorbeeld gastenruimte, conferentieruimte, gang of parkeerplaats gekoppeld. Hierdoor is de fysieke locatie van een apparaat altijd exact te matchen aan de RF-vingerafdruk die apparaten vertonen wanneer zij zich op die locaties bevinden.

Sensoren luisteren naar de RF-signalen van draadloze apparaten. De sensoren ontvangen gegevens die via verschillende mogelijke paden komen en hierdoor ook verzwakt en weerspiegeld worden door objecten in het gebied. Elke sensor stuurt zijn gegevens naar een patroonherkenningsysteem dat deze gegevens verzamelt in een bibliotheek van RF-vingerafdrukken. Een match is hierin snel gevonden en het systeem identificeert dan de bijbehorende fysieke locatie voor het draadloze apparaat.

RF-patroonherkenning heeft een nauwkeurigheid van ongeveer tien meter. Zo kan je bepalen of iets of iemand zich binnen of buiten een ruimte bevindt, zelfs enkele centimeters, doordat het verschil in RF-signaal van de muur en deur van deze ruimte een verschil realiseert in het RF-signaal. Dit niveau van verfijning kan locatiebepaling dan ook mogelijk maken tot in specifieke kantoren, gangen, kamers en ruimtes binnen kamers. Belangrijk is dat de kenmerken van RF-patroonherkenning hierdoor ook zeer nauwkeurig in staat zijn een bepaling te doen van de locatie van een persoon of apparaat binnen versus buiten jouw faciliteit.

Een extra opmerking: een klassieke fout van de meeste location trackingsystemen is dat ze zijn gemaakt op het afgeven van een locatie in X-, Y- en Z-coördinaten. Mensen denken echter niet in termen van een locatie als 'tien meter van de oostelijke muur en twintig meter van de zuidelijke muur'. In plaats daarvan denken mensen in termen als 'de bestuurskamer',f 'de vergaderzaal op de derde verdieping' of 'de straat bij de hoofdingang'. RF-patroonherkenning gebruikt locatie-algoritmes die RF-ruimtes omzetten naar de logische benaming van de fysieke ruimte.

Belangrijkste voordelen van location tracking voor veiligheid

Door elk van de beschreven bedreigingen krijgen onbevoegde gebruikers uiteindelijk veelal van buiten jouw faciliteit toegang tot jouw netwerk en de mogelijkheid tot het stelen van jouw informatie. Gebruik daarom location-based management en securitytechnologie voor het bepalen van de locatie van een draadloos apparaat voordat je de toegang tot een draadloos netwerk verleent. Hierdoor heb je een aanzienlijke vermindering van jouw risico wanneer een rogue AP of ad hoc-netwerk wordt opgezet.

1. Je kunt hiermee buitenstaanders weren van jouw netwerk en uit de buurt houden van jouw informatie. Locatiegebaseerde authenticatie identificeert niet alleen wie de toegang tot het netwerk krijgt, maar bepaalt ook waar (op welke locatie) ze deze toegang verkrijgen. Voorkom hiermee dat buren en hackers van buitenaf (buiten jouw faciliteit) op jouw netwerk kunnen komen, zelfs als ze dit proberen met behulp van gespecialiseerde antennes.

2. Houd jouw interne gebruikers op jouw netwerk en houdt ze weg van onbekende en misschien gevaarlijke netwerken buiten jouw faciliteit. Je kunt het onmiddelijk terugzien wanneer apparaten binnen jouw faciliteit associëren met apparaten buiten jouw faciliteit. Hiermee kan je ook voorkomen dat gebruikers per ongeluk verbinding met het netwerk van een buurman, of erger dat van een potentiele hacker, maken. Dit is vooral waardevol in omgevingen waar buren zijn in de nabijheid van jouw bedrijf, zoals bedrijfsverzamelgebouwen en dichtbevolkte stedelijke gebieden.

3. Onderscheid daadwerkelijke rogue-netwerken van onbekende naburige wlan's. Bepaal of er nieuwe niet-geïdentificeerde wlan's zijn als gevolg van ad hoc-netwerken of rogue AP's binnen jouw muren. Wanneer de toegang van interne gebruikers is beperkt tot het wlan in jouw faciliteit, is het niet nodig om veel tijd te verspillen aan het opsporen van elke nieuwe rogue, alleen om te ontdekken dat deze zich zelfs niet in jouw faciliteit bevindt. Wanneer er rogues worden gevonden binnen jouw faciliteit ben je in staat deze sneller terug te vinden met specifieke fysieke locatie-informatie.

4. Opsporen en voorkomen van een scala aan draadloze aanvallen door nauwkeurig te kunnen bepalen of aanvallen van buiten of binnen de eigen muren komen. Met location tracking kan je de locaties van aanvallen van buitenstaanders op jouw netwerk bepalen, zelfs met behulp van een high-gain antenne. Indien je hebt aangegeven alleen toegang te verlenen aan gebruikers binnen de muren van jouw faciliteit is iedere poging van erbuiten volledig zinloos.

Conclusie

Zoals we hebben gezien, kunnen organisaties zich zeer effectief beschermen tegen inbreuken op informatiebeveiliging en het beheer van het netwerk optimaliseren door de inzet van een locatiegebaseerd wlan-beheer en beveiligingssysteem. Door accurate locatiebepaling is een koppeling te maken met de werkelijke fysieke ruimte, waardoor je verder kunt nadenken over de veiligheid in fysieke termen.

Door gebruik te maken van RF-vingerafdrukken kan je apparaten terugvinden en hiermee bepalen wat de werkelijke fysieke locatie is van deze draadloze apparaten. Hierdoor kan je een virtueel schild optrekken langs de buitenmuren en/of ruimtes binnen jouw omgeving waarbinnen je het RF-verkeer volledig kunt controleren. Dit helpt je bij het voorkomen van inbraken op jouw wlan en elimineert veiligheidsrisico's. Location-based management en beveiligingssystemen geven je het niveau van volledige controle en beheer van wlan's terug, minstens vergelijkbaar met de controle en het beheer van jouw bedrade netwerken.