Veilig werken vereist een sterke identiteitscontrole (authenticatie), maar dat is bijna synoniem met niet erg gebruikersvriendelijk. Er zijn echter diverse producten op de markt die gebruikersvriendelijkheid toch combineren met een sterke beveiliging. In deze test bekijken we producten van Actividentity, Aladdin, Imprivata en RSA.

Als bedrijf wil je je informatie niet voor Jan en alleman te grabbel gooien. Dus moeten gebruikers zich legitimeren voordat ze bij die informatie kunnen. Wachtwoordbeheersystemen proberen hierbij te helpen. Ze voorzien in een veilig én gebruikersvriendelijk systeem om met sterke wachtwoorden te werken, dat bovendien centraal wordt beheerd, en uiteraard betrouwbaar en snel werkt.

Actividentity SecureLogin SSO

SecureLogin SSO van Actividentity is een 'single sign-on'-oplossing voor Windows-netwerken. Dit systeem ondersteunt een sterke identiteitscontrole, staat gebruikers toe hun wachtwoord zelf opnieuw in te stellen, en laat meerdere gebruikers toe op één pc. Daarnaast integreert het provisionering voor identiteiten.

Actividentity ondersteunt sterke tweefactor-controles met behulp van smartcards, usb-tokens, biometrische controles en nabijheidsdetectie. Tweefactor-controle betekent: controle met iets dat je kent (wachtwoord of pincode) en iets dat je hebt of krijgt (het token in de vorm van een smartcard of usb-sleutel). De ActivClient-software ondersteunt ook Windows-netwerklogins, toegang tot Linux-systemen vanaf Windows (er is namelijk geen Linux-client), VPN's (virtual private networks) en inbelverbindingen, weblogins en allerlei beveiligde informatieportalen en -transacties.

Installatie, configuratie en gebruik

SecureLogin SSO wordt geïntalleerd op de Active Directory (AD) domein-controller. Het AD-schema wordt uitgebreid met SSO-structuren en alle domeingebruikers krijgen nieuwe rechten om SSO-data op te slaan in die schema-uitbreidingen.

Als je SecureLogin SSO liever eerst eens wilt testen met een minimum aan overlast, dan kun je ook een werkstationspecifieke, op zichzelf staande versie op een pc installeren. Daarop kun je dan de SSO-procedures uitproberen en testen. Zodra de noodzakelijke uitbreidingen in Active Directory zijn geïnstalleerd, kun je de werkstations uitrusten met SecureLogin SSO.

Overigens werkt SecureLogin SSO ook samen met andere directory-systemen dan Active Directory. Dit zijn: Microsoft ADAM, Novell eDirectory, of LDAP Directory. Een op zichzelf staande installatie vereist helaas altijd installatie van de Active Directory MCC-snapins. Dit maakt het nogal omslachtig om dit systeem snel even op je pc of notebook te installeren.

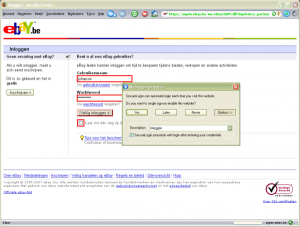

SecureLogin SSO blijkt eenmaal geïnstalleerd en draaiend behoorlijk transparant te werken voor eindgebruikers. Zo hoeven zij hun normale manier van werken niet te onderbreken of te veranderen. Zodra ze een inlogvenster tegenkomen, blijkt SecureLogin SSO die automatisch te detecteren en vraagt dan meteen of hij het moet onthouden. Zo ja, dan krijgt de gebruiker de volgende keer dat diezelfde inlogdialoog verschijnt, een popup-venstertje te zien met de vraag of SecureLogin SSO voor hem moet inloggen. Die extra vraag kan trouwens uitgeschakeld worden, zodat SSO meteen en automatisch inlogt.

SecureLogin SSO ondersteunt standaard een indrukwekkende lijst van applicaties, maar je kunt daar zelf nog applicaties aan toevoegen. En er is een speciale 'Window Finder'-applicatie waarmee je heel gemakkelijk via klik-en-sleep een inlogdialoog kunt opgeven aan het SSO-systeem zodat hij dat weet te vinden als het niet automatisch zou lukken. Een beheerder kan uiteraard beperkingen opleggen aan gebruikers.

Productconclusie

Actividentity SecureLogin SSO mag bij ons dan relatief onbekend zijn, dat is zeker niet terecht. Het SSO-systeem van dit Amerikaanse bedrijf is verrassend veelzijdig en gebruikersvriendelijk. De installatieprocedure mag van ons nog wel verder geautomatiseerd worden, zodat beheerders niet zelf met AD-schema's moeten knoeien en voor alleenstaand gebruik geen speciale beheerpakketten moeten opsporen, downloaden en installeren. Zoiets kan toch allemaal automatisch?

Productinfo

Product: SecureLogin SSO

Producent: Actividentity, www.actividentity.com

Leveranciers: Zie de sectie leveranciers op de website

Adviesprijs (excl. BTW): niet medegedeeld

Systeemvereisten: Windows 2000/XP/Vista 32-bit platforms

Aladdin eToken & eToken Single-Sign On

Voluit heet Aladdin eToken eigenlijk Aladdin eToken WSO en dat staat voor "web sign-on". Dit is eerder een persoonlijk inlogsysteem. eToken bestaat uit een usb-sleutel waarop je alle inloggegevens versleuteld bewaard voor alle geïnstalleerde desktopsoftware. Je kunt die inloggegevens dan terughalen met een weblogin.

Het eToken kun je gebruiken voor netwerktoegang, inlog bij websites en bij VPN-toegang, maar ook voor encryptiedoeleinden en digitale ondertekening. Zo kan het eToken gebruikt worden samen met de encryptiesystemen van SafeBoot en Utimaco, PGP, Check Point en de VPN-client van Cisco. Verschillende van deze systemen hebben we eerder in Computable besproken.

Het systeem werkt met een tweefactor-identiteitscontrole. Aladdin heeft naast de USB-sleutel ook nog eTokens in de vorm van smartcards en verschillende nabijheidssystemen. Voor bedrijven biedt Aladdin een 'enterprise single sign-on' die werkt in combinatie met de eTokens, de eToken Single Sign-On. Dit centrale beheer vergt een aparte licentie.

Gebruik eToken

Het eToken vereist een voorafgaande installatie van twee software-onderdelen. Eerst is er de eToken PKI-Clientsoftware (Public Key Infrastructure). De PKI-client zorgt ervoor dat het eToken als een digitale sleutel kan dienen voor encryptie en ondertekening, maar ook als identiteitscontrole bij een inlog.

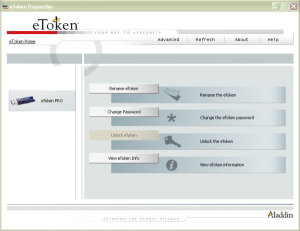

Het tweede stuk vooraf vereiste software is de eToken Web Sign-On (WSO) en zoals de naam al aangeeft, dient dat voor het automatiseren van website-legitimatie. De gebruikersinterface is eenvoudig, met simpele menu's om allerlei opties in te stellen. Je kunt hier ook instellen wat er moet gebeuren als het token uit de pc verwijderd wordt: computer vergrendelen, afsluiten of – als je dat echt wilt – niets doen. Het token terugzetten in de fabrieksinstellingen doe je door het te herformatteren. Het krijgt dan een standaardwachtwoord.

eToken SSO

Aladdin eToken Single Sign-On is een oplossing die is gebaseerd op de client. Voor het centraal beheren van tokens heb je nog een ander product nodig: Aladdin eToken Token Management System (TMS). De eerder besproken WSO-software hoef je dan niet te installeren, want die zit in dit SSO-product vervat.

Hoewel je SSO centraal kunt beheren, wordt de legitimatie van individuele gebruikers ook altijd op hun eToken bewaard. De bij verschillende applicaties horende legitimatie kan automatisch ingevuld worden dankzij eToken-sjablonen. Aladdin ondersteunt hierbij bijna alles aan applicaties, ook Java-applets en legitimatie in de opdrachtregel (command prompt).

De populairste applicaties zitten allemaal al verwerkt in de voorgedefinieerde sjablonen. Behalve de sjablonen werkt eToken SSO ook nog met profielen. Waar sjablonen de informatie van legitimatieformulieren van allerlei applicaties bevatten, bevatten de profielen de eigenlijke gebruikersspecifieke gegevens die nodig zijn voor de inlog op een applicatie of een website.

eToken SSO kan ook werken met een virtueel in plaats van een fysiek token. Dat is dan opgeslagen op of een extern opslagmedium of in de 'C:Documents and Settings'-folder.

Productconclusie

Aladdin eToken werkt prima, maar wij vrezen toch dat gebruikers erg de neiging krijgen hun usb-tokens gewoon in hun computers te laten zitten. Dat geldt trouwens ook voor smartcards: we kennen voorbeelden van gebruikers die de rand van hun kaart afknipten om te verbergen dat die in de lezer bleef zitten!

Productinfo

Product: eToken

Producent: Aladdin [IL]; www.aladdin.com; Benelux www.aladdin.nl & tel. +31 30 688 0800

Leveranciers voor Benelux: Acal, Magirus en Securecomm.

Adviesprijs (excl. BTW): (gebaseerd op 250 gebruikers) 39,78 euro per gebruiker, zonder tokens of overige (zoals beheersoftware). Mét tokens en beheer is dat 103,28 euro per gebruiker. Dit alles is inclusief 1 jaar onderhoud, bijkomende onderhoudsjaren kosten 11,69 euro/gebruiker/jaar

Systeemvereisten: Windows XP of Vista

Imprivata OneSign

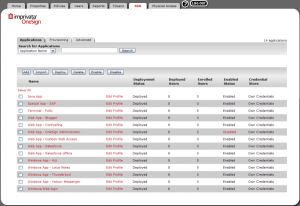

Imprivata OneSign is een SSO-systeem dat één sterke inlog biedt en volautomatisch alle applicatie-en dienstspecifieke inlogs voor een gebruiker invult. Imprivata doet dit met behulp van een paar rack-servers: één primaire appliance en één failover appliance, die met een geïsoleerde netwerkverbinding met elkaar verbonden zijn. Die twee machines draaien de OneSign Server op besturingssysteem SuSE Linux van Novell. De OneSign Server houdt alle gegevens bij van gebruikers en hun accounts. Daarbij beheert en benut het de beveiligingsreglementen, applicatieprofielen en andere regels. Als database gebruikt het MySQL. We hebben dit al eerder getest en verwijzen je dus naar die Ìmprivata OneSign-test.

Nieuw is dat OneSign nu ook webbrowser Firefox ondersteunt. Het kan nu ook werken met een provisioneringssysteem voor gebruikers, diensten en bronnen via SPML (Service Provisioning Markup Language). Imprivata ondersteunt via speciale connectoren meerdere SPML-dialecten.

Productconclusie

Imprivata levert altijd een compleet 'failsafe' systeem met twee appliances. Het berekent een prijs per seat, waarbij een seat is gedefinieerd als een echte SSO-gebruiker. Dus geen netwerkgebruiker die in feite een alias is voor een computer of voor software (zoals een service). Je betaalt dus alleen voor echte gebruikers. Rekening houdend met de vlekkeloze implementatie van OneSign, dus zonder dat daar programmeerwerk of scripting bij moet gebeuren, is de prijs erg interessant. We kunnen positief zijn over de werking van het geheel: dat is erg gemakkelijk, transparant naar gebruikers toe en zowel effectief als efficiënt.

Productinfo

Product: OneSign Authentication and Access Management

Producent: Imprivata International Inc., USA; www.imprivata.com

Leverancier: Imprivata Benelux, Edegem [B]; tel. +32 3 826 93 55; www.imprivata.be

Adviesprijs (excl. BTW): OneSign Authentication Management (56 euro/gebruiker voor 200 gebruikers, 38 euro/gebruiker voor 500 gebruikers); OneSign Physical/Logical (64 euro/gebruiker voor 200 gebruikers, 43 euro/gebruiker voor 500 gebruikers) – incl. Authentication Management; OneSign SSO (80 euro/gebruiker voor 200 gebruikers, 54 euro/gebruiker voor 500 gebruikers) – incl. Authentication Management

Systeemvereisten: Netwerk met centrale gebruikersidentificatie (zoals Active Directory e.d.), client-pc met Windows 2000 of XP of Vista (OneSign Agent neemt maar weinig geheugen in beslag)

RSA SecureID

RSA biedt met zijn SecurID-appliance helaas geen SSO, maar wel een veilige tweefactor-controle met tijdgesynchroniseerde tokens. Het token zelf dient niet fysiek voor de authenticatie, maar toont op een lcd-schermpje een zescijferige code die om de minuut wijzigt. Een gebruiker gebruikt zijn pincode plus die zescijferige tokencode om in te loggen. De zescijferige tokencode is veilig omdat die om de minuut verandert en dus niet nagemaakt kan worden. Een pincode is voor de meeste gebruikers vrij gemakkelijk te onthouden, waardoor ze minder vlug in de verleiding komen die te noteren.

Omdat je het RSA-token niet in een pc hoeft te steken, maar wel moet bekijken, kun je het bijvoorbeeld aan een sleutelbos hangen. Het token heeft daarvoor een ringetje bovenaan.

Tijdgesynchroniseerd

De tokens gebruiken een door RSA ontworpen algoritme om elke minuut een nieuwe, unieke zescijferige code te berekenen. De RSA SecurID-appliance heeft datzelfde algoritme aan boord en kan dus aan de hand van het identificatienummer van een token berekenen welke cijfercode momenteel zichtbaar is op het lcd-paneeltje. Dat werkt alleen maar als de RSA SecurID-appliance een nauwkeurige tijdsinstelling heeft, want alleen dan is die gesynchroniseerd met de tijdsmeting in de SecurID-tokens.

De RSA SecurID appliance is een 19 inch brede appliance van 1U hoog, die Windows Server 2003 draait. Je kunt deze in je computerruimte monteren maar ook op een andere locatie. Er is immers geen enkel contact tussen de tokens en de appliance. Je hoeft dus ook nergens rekening mee te houden voor de plaatsing van de appliance.

Een RSA Authentication Agent die je installeert op de te beveiligen systemen neemt via het netwerk contact op met de RSA SecurID-appliance. Het enige bedieningselement op de appliance is een grote ronde draaiknop uiterst rechts op de voorkant die ook ingedrukt kan worden. Daar direct naast zit een vrij groot tweeregelig lcd-paneel waarin meldingen van de systeemstatus verschijnen. Zodra de appliance is geconfigureerd en draait, zul je als beheerder normaliter alleen via de webinterface met het toestel werken.

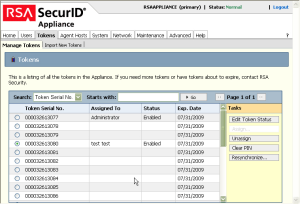

Beheer en gebruik

De eerste configuratie verloopt via een webwizard. Die loopt alle benodigde instellingen door. De basisinstellingen omvatten de netwerkinstellingen, configuraties voor een tijdserver (zeer belangrijk voor de goede werking van het tokensysteem), de licenties voor het systeem en de toewijzing van één token voor de beheerder van het systeem. Dat laatste gebeurt pas nadat de SecurID-'zaden' voor de aangekochte tokenverzameling zijn ingelezen van een cd. Bij die toewijzing aan de beheerder wordt ook de server met het token gesynchroniseerd.

De beheerder krijgt bij de toewijzing van zijn eigen token twee opeenvolgende codes te zien en moet die doorgeven aan de appliance. Daarmee heeft de appliance alle gegevens om zelf succesvol de juiste codes voor alle tokens in de verzameling te genereren. Nadat de beheerder zichzelf een token en een pincode heeft toegewezen, zal de appliance voortaan deze tokeninlog vragen voor het inloggen op de beheerwebinterface.

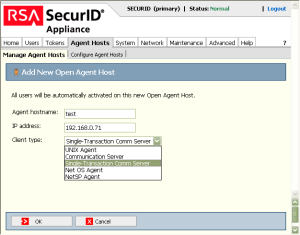

De volgende stap is het toevoegen van gebruikers. Je definieert voor elke gebruiker die je een token wilt toekennen een voor- en achternaam plus een gebruikersnaam en dan het serienummer van het token dat je toewijst. Er is standaard helaas geen manier voorzien om de gebruikersnamen te halen uit het directorysysteem van het bedrijfsnetwerk. Dat pleit ervoor om de tokens te beperken tot personeel dat met de meest gevoelige data werkt.

Agent

Om gebruikers de tokeninlog te laten gebruiken, moet je die eerst koppelen aan een netwerkbron. Dat gebeurt met behulp van de RSA Authentication Agent. Die kun je downloaden van de website van RSA voor bijna alle mogelijke platformen. Je installeert de RSA Authentication Agent op de server waarvan je de netwerkbron wilt beschermen. Na de installatie zal elke toegang tot de aldus beschermde netwerkbron een inlog vereisen met een gebruikernaam en een wachtcode. Die wachtcode is de combinatie van een pincode met een tokencode.

In het webbeheer van de appliance koppel je een gebruiker aan de Agent Host om hem toegang te verschaffen. Behalve webservers kun je op deze manier ook andere zaken beveiligen met deze SecurID-inlog, zoals besturingssystemen (bijvoorbeeld de inlogprocedure van Windows of Linux), VPN's, applicatieservers en toegang op afstand.

De RSA SecurID-appliance is te gebruiken voor zowel grote als kleinere ondernemingen. Je kunt meerdere appliances opstellen die dan elkaars replica zijn. Het systeem ondersteunt tien gebruikers tot wel vijftigduizend gebruikers.

Deployment

Bij grotere hoeveelheden gebruikers is het natuurlijk niet meer praktisch om elke gebruiker handmatig aan een token te moeten koppelen. Daarvoor biedt de leverancier de RSA Deployment Manager, waarmee je op een eenvoudige manier het uitreiken van tokens kunt beheren.

Hetzelfde authenticatiesysteem bestaat trouwens ook in een software-uitvoering: de RSA Authentication Manager. Ook die kan samenwerken met de appliance, waarbij de een het primaire systeem is en de ander een replica. De tokens zelf hebben een vastgelegde geldigheidsduur van drie, vijf of zeven jaar en hun batterij zal dus minstens zolang meegaan. Na de vastgelegde geldigheidsduur stopt zo'n token ermee. Het toont dan een bericht dat het vervallen is. Je moet de token dan dus vervangen.

Er is overigens geen licentiebeperking voor het aantal gebruikers dat je kunt ondersteunen via de RSA SecurID-appliance. RSA voorziet ook een migratiemogelijkheid om je te laten overstappen van een software-oplossing naar de appliance, of omgekeerd natuurlijk.

Productconclusie

De RSA SecurID-appliance is een gemakkelijk te beheren methode voor het bieden van een veilige tweefactor-authenticatie die vanaf elke locatie bruikbaar is, dus ook in een hotel of thuis. Op www.rsasecured.com vind je de lijst van alle producten van derden die RSA SecurID specifiek ondersteunen. Dit systeem verdient dus zeker aandacht als je een veilige inlogprocedure wilt, die bovendien geen zware eisen stelt aan de gebruikers. Maar bedrijven willen vaak toch meerdere legitimatiemethodes en zeker ook een SSO. Wellicht zou RSA in die richting kunnen en eigenlijk ook moeten uitbreiden.

Productinfo

Product: RSA SecurID appliance

Producent: RSA Security, Inc.; USA; www.rsasecurity.com en www.rsasecured.com

Leveranciers NL: ACAL, Azlan, NOXS.

Adviesprijs (excl. BTW): USD 4.691,- (10 users); USD 20.279,- (100 users); USD 41.399,- (250 users)

Systeemvereisten: netwerk, beschikbare RSA Authentication Agent voor de netwerkbron die je van een SecurID-authenticatie wil voorzien.

Conclusie

Het meest veelzijdige wachtwoordbeheersysteem met single sign-on is zonder enige twijfel dat van Imprivata. Voor een pure software-oplossing zijn we zeer gecharmeerd van Actividentity. De producten van Aladdin en RSA bieden een specifieke legitimatiemanier (respectievelijk usb-tokens en tijdgesynchroniseerde tokens) die bruikbaar is in een SSO-systeem en hoewel Aladdin dat ook aanbiedt, zijn er betere systemen beschikbaar.

De Kern

- Netwerkwachtwoordbeheer biedt opslag en organisatie van sterke wachtwoorden.

- Daarbij horen natuurlijk geautomatiseerde logins via één enkele sterke authenticiteitscontrole.