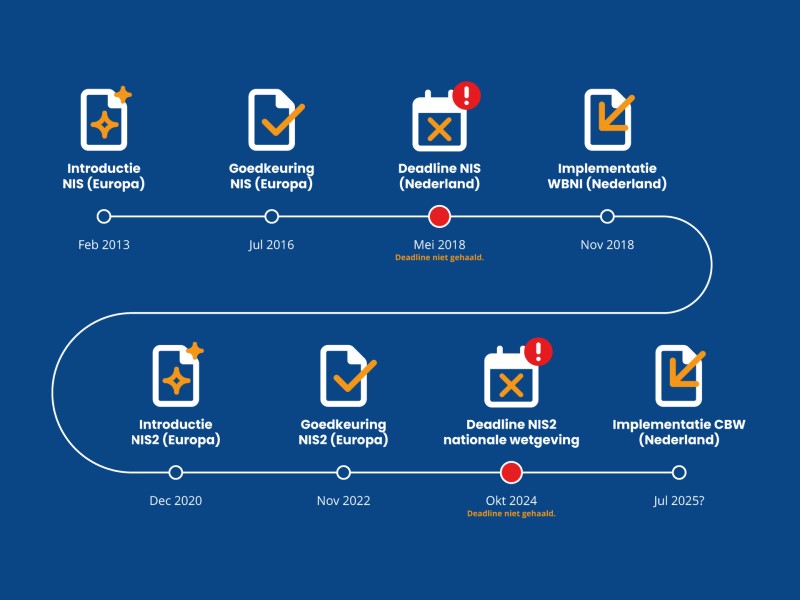

BLOG – Nederland is weer een aantal stappen verder met betrekking tot NIS2, de belangrijke (nieuwe) Europese richtlijn met een impact op het cybersecuritylandschap. Er is ook een nieuwe naam voor de wet die de WBNI in Nederland zal vervangen: de Cyberbeveiligingswet (Cbw). Hoewel niet precies duidelijk wanneer de regelgeving in werking treedt (naar verwachting in het derde kwartaal van 2025), weten we al wel het een en ander.

Over de scope van de NIS2-richtlijn is veel geschreven, bijvoorbeeld dat deze ruimer is dan die van de NIS (of NIS1). Daarnaast is bekend dat de richtlijn, naast essentiële entiteiten, ook belangrijke entiteiten toevoegt. Het wetsvoorstel voor de Cyberbeveiligingswet spreekt over middelgrote en grote bedrijven.

Categorieën

Er komen vier categorieën verplichtingen bij kijken.

- Registratieplicht

Elke entiteit die binnen de scope valt van de Cbw moet zich registreren bij het Nationaal Cyber Security Centrum (NCSC). Zij werken momenteel aan een online-registratiesysteem waar elke NIS2-entiteit zich moet aanmelden. Let op, dit geldt voor elke relevante entiteit en staat los van de labels ‘belangrijk’ en ‘essentieel’.

Waarom is er een registratieverplichting? Elke lidstaat moet over een eigen register beschikken. Ook levert dit op Europees niveau een beeld op van het aantal NIS2-entiteiten.

- Meldplicht

Het wetsvoorstel stelt dat significante incidenten gemeld moeten worden. Dit zijn incidenten die de dienstverlening van een organisatie aanzienlijk verstoren. Factoren die dit bepalen, zijn de omvang van de financiële verliezen voor de betrokkenen én het veroorzaken van schade bij andere organisaties in de keten.

Daarom is het inrichten van incident response belangrijk. De incidenten worden gemeld bij het Computer Security Incident Response Team (CSIRT) en bij de toezichthouder. Het CSIRT heeft ook de taak om hulp en bijstand te verlenen aan de melder. In tegenstelling tot voorheen heeft een CSIRT dus ook een ondersteunende functie.

Het is nog niet duidelijk wat de drempelwaarden zijn voor een significante melding, maar het NCSC geeft aan dat het bezig is met het bepalen van deze waarden en het inrichten van een centraal meldpunt.

- Zorgplicht

Meermaals wordt in het wetsvoorstel aangehaald dat het belangrijk is om cybersecurity vanuit ‘risico-denken’ te benaderen. De risico-gebaseerde aanpak is een van de belangrijkste onderdelen binnen deze wet. Dit houdt in dat de risicoanalyse de basis vormt voor de beslissingen in een organisatie.

Met het volgen van een risico-gebaseerde aanpak komen organisaties tot passende en evenredige maatregelen. Door na te denken over de kroonjuwelen van de organisatie en welke dreigingen het meest relevant zijn, valt te onderbouwen hoe zwaar een bepaalde maatregel zal zijn. Een passende maatregel is dan ook een regel die evenredig is aan hetgeen wat beschermd moet worden. Zo stop je de belangrijke juwelen thuis in een kluis met een unieke code, terwijl je dat niet met andere waardevolle bezittingen doet.

Ook is het belangrijk om een ‘plan-do-check-act’-methodiek te hanteren, wat draait om continu monitoren en bijsturen. Hiermee zijn organisaties niet ad hoc, maar voor de lange termijn in control. Het resultaat is continue verbetering in het securitydomein van de organisatie.

- Toezicht

De entiteit is eindverantwoordelijk voor het naleven van de zorgplicht. Daarom noemen we ‘toezicht houden’ een vierde verplichting die wordt opgelegd.

- Opleidingsplicht

Naast de grotere betrokkenheid van het management en de toegenomen aandacht voor aansprakelijkheid, krijgen bestuurders ook een opleidingsplicht. Dit is een belangrijk en interessant onderdeel van de Cbw en stelt bestuurders in staat om vele malen beter beslagen ten ijs beslissingen te nemen op het gebied van informatiebeveiliging.

Nog enkele hulpmiddelen: Legian (NIS2-check), NCSC (Herstel van een cyberincident) en DTC (incident response plan)

Conclusie

Het advies van de Rijksoverheid is om niet af te wachten tot de wet daadwerkelijk van kracht wordt, maar om op tijd voorbereid te zijn. Ja, maar hoe begin je dan? Begin met informatiebeveiliging borgen binnen de organisatie vanuit de norm ISO 27001. Al is een ISO-certificering geen doel voor een organisatie of een verplichting vanuit de NIS2, dan nog bevat deze aanpak een aantal belangrijke onderdelen die helpen en aansluiten op de vereisten. Dit is nuttig voor alle organisaties, van klein tot groot.

En verder:

- Start met een risicoanalyse

Een risicoanalyse of risk-assessment is een vast onderdeel van een ISO-aanpak. Hierin worden de beveiligingsrisico’s gedefinieerd. Daarna worden de risico’s gewaardeerd op kans (wat is de kans dat dit voorvalt?) en gevolgschade. Er ontstaat inzicht in de top tien risico’s op het gebied van security. Organisaties voldoen hiermee dus aantoonbaar aan een risico-gebaseerde aanpak.

- Richt een isms in

De ISO-aanpak spreekt van het borgen van informatiebeveiliging middels een managementsysteem. Dit heet het information security management system (isms). Eerder werd de plan-do-check-act-cyclus besproken, waardoor er continue verbetering optreedt. Risico’s en maatregelen worden geëvalueerd en bijgestuurd op periodieke basis. Ook heeft het management een belangrijke taak binnen het managementsysteem, en bovendien is het essentieel dat het management betrokken is.

- Implementeer effectieve (basis)maatregelen

De ISO 27001-standaard kent een bijlage, namelijk ISO 27001: Annex A (ISO 27002). In deze bijlage staan de maatregelen die horen bij dit normenkader. De laatste versie (2022) omvat overigens een aantal aanpassingen ten opzichte van de vorige versie. Basismaatregelen, zoals die in artikel 21 van NIS2 worden beschreven, en waarnaar verwezen wordt, zijn te mappen met de deze set van IS027001-maatregelen. Op basis hiervan is te concluderen dat door het implementeren van ISO27001 en ISO27002, een enorme stap is richting naleving van de NIS2. Zo zijn organisaties goed voorbereid op de Cbw.

Nandenie Moenielal is lead consultancy & business development bij Legian