Datacenters lopen een hoog beveiligingsrisico doordat eigenaren, beheerders en beveiligers onvoldoende letten op de operationele technologie (ot). Die apparatuur, zoals koelingsinstallaties, computers voor de aansturing van procesautomatisering (plc’s), noodaggregaten, camerasystemen en temperatuursensoren, is steeds vaker verbonden met het internet en vormt zo de achilleshiel van het datacentrum. Dat zegt Fred Streefland, directeur van de jonge datacenterbeveiliger Secior.

Op de zesde etage van een bedrijvenverzamelgebouw in Schiphol-Rijk, waarin ook Juniper Networks gevestigd is, praat hij over de beveiligingsrisico’s van datacenters. Streefland, wit overhemd, om de ringvinger een flinke trouwring, voelt zich een stuk jonger dan zijn leeftijd (55 jaar) die op een verjaardagskaart staat die al vanaf januari op zijn bureau rondzwerft. Voor het interview begint, checkt hij nog even of de dictafoon van zijn gesprekspartner aan staat. ‘Kan ik beginnen?’

Hij vertelt over een groot datacenter in het zuiden van Nederland waarvan hij via de netwerkkaart van het koelingssysteem op afstand via internet de sysadmin- en webadministrator-rechten kon achterhalen. ‘Ik zou de temperatuur op tachtig graden kunnen zetten en zorgen dat de servers oververhit raken en uitvallen. Als ik het kan, dan kan een Russische hacker het ook’, waarschuwt hij voor de toegenomen aanvallen op de westerse infrastructuur vanuit dit land.

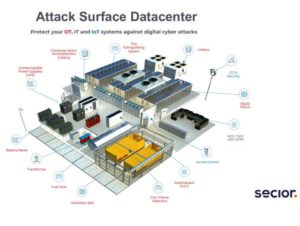

Streefland legt direct de vinger op de zere plek van de huidige datacenterbeveiliging. Hoewel veel datacenters zich veilig wanen doordat ze de fysieke beveiliging en de ict-beveiliging goed op orde hebben, is de beveiliging van de operationele technologie en iot (internet of things) vaak een rommeltje. ‘Ot-systemen zijn gebouwd om tientallen jaren te draaien. Cybersecurity is meestal niet meegenomen in het ontwerp van die systemen. Het draait om continuïteit.’ Ook ziet hij veel gebrek aan kennis over datacenterbeveiliging. Vaak wordt deze vooral digitaal benaderd. ‘Die ict-beveiligers hebben geen kennis van ot. Anderzijds hebben de techneuten die de ot-installaties onderhouden geen idee van de cybergevaren.’ En die liggen op de loer, bijvoorbeeld als door sabotage datacenters uitvallen. Zeker in kritieke sectoren zoals de energievoorziening en de zorg kan die uitval mensenlevens kosten.

Aanvalsoppervlak

Volgens Streefland is ot goed voor zo’n driekwart van het aanvalsoppervlak van datacenters. Dat komt doordat die apparatuur steeds vaker voor het beheer en monitoren op afstand aan het internet is verbonden. ‘Vaak missen partijen überhaupt het overzicht van wat er allemaal aan systemen in en rond het datacenter draait.’

Ter verduidelijking schetst hij nog even de verschillen: it omvat informatiesystemen zoals computers, netwerken en softwareapplicaties voor kantoorautomatisering en zakelijke processen. Ot richt zich op de systemen die betrokken zijn bij de productie, bewaking en controle van fysieke processen, zoals industriële automatiseringssystemen, procescontrolesystemen, brandinstallaties, noodstroomvoorzieningen en scada-systemen (supervisory control and data acquisition). Ook ziet hij een groot verschil in de impact van een aanval op de it of ot. Streefland: ‘Kijk, als je een ransomware-aanval op je laptop hebt, dan heeft dat veel impact en zul je heel veel dingen opnieuw moeten doen. Hopelijk heb je back-ups.’ Maar een aanval op kritisch infrastructuur is vaak meteen maatschappij-ontwrichtend, Bijvoorbeeld als criminelen een onderstation, pijpleiding of datacenter in de vitale sector opblazen.’

270 kwetsbaarheden

Bij een scan in een groot datacenter vond zijn bedrijf onlangs binnen een uur meer dan 270 kwetsbaarheden. Streefland, die zich met Secior toespitst op de beveiliging van zowel de it, ot als iot van datacenters, voert scans uit waarbij in vier weken tijd de infrastructuur inclusief het netwerkverkeer zelf wordt gemonitord. Dat gebeurt met een sensor van Nozomi Networks. Het is een appliance (hardware of software) die in het netwerk geïnstalleerd wordt. Met het bijbehorende softwareplatform wordt een dashboard samengesteld dat inzicht geeft in de beveiligingsrisico’s.

Op zijn scherm laat hij een voorbeeld zien. Het is een overzicht van de softwareversies van alle geïnstalleerde programmatuur binnen dat datacenter en biedt een eerste analyse van de kwetsbaarheden in de software en assets van het datacenter. In een ander dashboard staan de verbindingen. Hij wijst naar het overzicht van connecties tussen interne systemen en de ‘lijnen’ naar buiten. ‘Zo zie je bijvoorbeeld dat een plc praat met een bepaald workstation, terwijl je dat misschien helemaal niet wil.’ Secior geeft aan de hand van de scan adviezen ter verbetering. Daarnaast beschikt het bedrijf over een soc (security operations center)-dienst die constant de datacenteromgeving blijft monitoren en alarm slaat bij kwetsbaarheden of aanvallen. Het bedrijf bestaat op dit moment uit drie man. Dat zijn oprichter, datacenterspecialist en ict-ondernemer Sander Nieuwmeijer, die eerder datacenterbouwer ICTroom oprichtte en ook detacheerder van datacenterpersoneel DC People leidt. Streefland is directeur en ‘manusje van alles’ van het jonge bedrijf. ‘Ik ben ceo, cto, business developer, sales en marketing in één!’ Nummer drie, Edward Heck, is als gecertificeerd it-auditor en compliance-specialist actief.

Druk en stress

Streefland draait al heel wat jaren mee in de wereld van de ict-beveiliging. Na zijn carrière als inlichtingenofficier bij de luchtmacht startte hij in 2008 bij IBM als consultant public safety & security. Hij was ciso (chief information security officer) bij Exact en Leaseweb en chief security officer bij netwerkbeveiliger Palo Alto Networks voor Noord en Oost-Europa. Voor het Chinese Hikvision werkte hij als hoofd cybersecurity voor Europa, het Midden-Oosten en Afrika. ‘Het is supergaaf dat al die kennis en ervaring nu bij Secior samenkomt. Het gaat om it, ot en iot en het is niet alleen beperkt tot datacenters. We kunnen ook de kritieke infrastructuur van een waterzuiveringsinstallatie, voedingsmiddelenproducent of ziekenhuis monitoren en beveiligen.’

Streefland ziet hoe verantwoordelijken voor cyberbeveiliging vaak onder druk staan. Marktonderzoeker Gartner voorspelde onlangs dat tegen 2025 de helft van de huidige ciso’s (chief information security officers) van baan is veranderd vanwege die grote druk en stress waaraan ze zijn blootgesteld. Die wordt zelfs vergeleken met een oorlogssituatie. Die laatste vergelijking gaat de oud-luchtmachtofficier een stap te ver. ‘Ik heb contact gehad met F16-piloten die boven vijandelijk gebied met raketten beschoten werden. Dan heb je het direct over een zaak van leven en dood. Het platgaan van een organisatie of datacenter heeft ook verstrekkende gevolgen, maar stress van je werk is anders dan oorlogsstress.’ Over de druk die bij een baan als ciso komt kijken, spreekt hij uit eigen ervaring: ‘In het begin ben je vooral veel brandjes aan het blussen. Tot je zegt: ‘Wacht even, ik ga het anders doen, ik ga het even omdraaien’. Uiteindelijk laat je een roadmap zien en kom je in control.’ Streefland wijst er wel op dat dit alleen lukt als een ciso het vertrouwen en de ondersteuning van het management heeft. ‘Die moet snappen dat een ciso risico’s wegneemt waarvan de business profiteert. Daar hoort natuurlijk ook een goede beloning bij.’

NIS2

Met de nadruk op het monitoren en scannen van de beveiliging van datacenters loopt Secior vooruit op NIS2. Die aangescherpte Europese regelgeving rondom cyberbeveiliging, is op 16 januari 2023 ingegaan en verplicht datacenters om stappen te zetten in het verbeteren van hun beveiliging en die resultaten te delen. De regelgeving moet vanaf 17 oktober 2024 door alle EU-lidstaten zijn omgezet in nationale regelgeving. Een risico-analyse wordt dus verplichte kost voor datacenters. Die regels gaan ook gelden voor bedrijven in niet-vitale sectoren. ‘Wie slim is, zorgt nu alvast voor overzicht om straks niet voor verrassingen te staan’, tipt Streefland. Hij heeft NIS2 vertaald naar een overzicht van minimale maatregelen voor het beheer van beveiligingsrisico’s (zie kader).‘Negentig procent van de datacenters die we spreken heeft nog veel werk te doen.’

Datacenters hebben een serieuze uitdaging om aan de NIS2 te voldoen doordat niet duidelijk is wie er verantwoordelijk is voor de ot-beveiliging, ziet hij. Ze leggen de verantwoordelijkheid bij de leveranciers. ‘Natuurlijk nemen partijen als Siemens, Honeywell Rockwell, ABB en Schneider Electric cyberveiligheid serieus. Maar datacenters hebben vaak geen goed overzicht van al die systemen en leveranciers en de onderlinge samenhang. Dat maakt de apparatuur kwetsbaar.’ Hij ziet ook cybersecurity-uitdagingen bij het onderhoud en de vervanging van apparatuur. ‘De leverancier installeert nieuwe apparatuur en controleert of deze het doet, maar controleert niet of het ingeschakelde apparaat, dat via internet toegankelijk is, een standaardwachtwoord heeft. De datacenter-eigenaar laat het liggen omdat die denkt dat de leverancier hier zorg voor draagt.’

Ook camera’s zijn kwetsbaar. Bij datacenters hangt die fysieke security, zoals toegangspoortjes en beveiligingscamera’s, weliswaar vaak in een apart netwerk, maar dat is indirect toch aan internet verbonden via bijvoorbeeld het interne it-netwerk. Streefland ziet dat cybercriminelen de camera’s vooral als springplank gebruiken om binnen te komen op het interne netwerk. Ook worden de camera’s als bots ingezet voor ddos-aanvallen, zoals gebeurde met het Mirai-botnet dat miljoenen camera’s kon misbruiken.

Maatregelen beheer beveiligingsrisico’s

1. Risico-analyse

2. Incidentenbehandeling

3. Bedrijfscontinuïteit (back-ups e.d.)

4. Beveiliging van de toeleveringsketen

5. Beveiliging toepassen bij het verwerven, ontwikkelen en onderhouden van it/ot-systemen; kwetsbaarheden beheren

6. Beleid en procedures om de effectiviteit van de cyberbeveiligingsmaatregelen te beoordelen

7. Basis cyberhygiëne en cybersecurity-trainingen

8. Cryptografie en encryptie (indien van toepassing)

9. Hr-, acces control- en asset management-beveiliging

10. Multi-factor-authenticatie waar mogelijk toepassen in organisatie

Hikvision

Over camera’s gesproken, Streefland werkte voordat hij in januari 2022 startte bij Secior twee jaar voor het Chinese Hikvision. Die leverancier van camera’s kwam net als veel andere techspelers uit China onder vuur te liggen vanwege de banden met de Chinese staat met het risico op spionage. Het is juist om die geopolitieke situatie dat Streefland besloot te stoppen bij dat bedrijf. ‘Ik steek nog steeds mijn hand ervoor in het vuur dat Hikvision er alles aan doet om die camera’s zo veilig mogelijk te maken. De risico’s van die camera’s zitten in de manier waarop ze zijn geïnstalleerd. Ook camera’s van Axis of Bosch vormen een risico als je ze open laat staan. Ook is software altijd kwetsbaar, maar dat geldt dus voor alle merken, vandaar dat er regelmatig patches nodig zijn.’

Op de gewetensvraag of hij datacenters zou adviseren om wel of geen Hikvison-camera’s te gebruiken, antwoordt hij: ‘Ik ben me bewust van de gevoeligheden die er nu spelen rondom Chinese techleveranciers in het huidige politieke klimaat. Om vragen te voorkomen kun je beter camera’s van een niet-Chinees merk hebben, maar dat heeft niets te maken met de cybersecurity van de camera’s.’ Overigens ziet hij in en rond datacenters vooral camera’s van andere leveranciers.

Gevaarlijker dat Stuxnet

Kijkend naar de ot van datacenters ziet Streefland een veel groter gevaar op ons afkomen dan de vermeende spionage via camera’s van al dan niet Chinese leveranciers, namelijk: speciaal op ot toegeschreven malware. Het gaat om Pipedream. Dat is een door de Russische cybergroepering Chernovite gebouwde malwaresoort die gebruik maakt van een standaardprotocol van plc’s. Het gevaar is volgens hem vele malen groter dan bij die andere malware voor plc’s zoals Stuxnet. Die malware was namelijk speciaal ontwikkeld voor het protocol van plc’s van Siemens. Pipedream daarentegen maakt gebruik van het opc (OLE for process control)-protocol dat gebruikt wordt door plc’s van bijna alle leveranciers. Daardoor is het aanvalsoppervlak vele malen groter: het verspreidt zich namelijk over apparatuur van meerdere leveranciers in allerlei sectoren. Streefland somt zeven malwarefamilies op die specifiek zijn toegespitst op industriële computeromgevingen (zie kader).

Na ruim een uur praten en als de vragen van Computable zijn beantwoord, moet Streefland weer verder. Er wacht een volle mailbox. ‘Weet je trouwens hoe het is afgelopen met mijn melding bij dat datacenter in het zuiden van het land waarvan ik op afstand de temperatuur kan manipuleren? Er is niks mee gedaan. Ik heb het ook bij het NCSC (Nationaal Cyber Security Center, n.v.d.r.) gemeld. Maar die melding staat nog steeds open.’

Ics-malware

Op industriële computersystemen (ics) toegesneden malware:

Stuxnet

Havex

Blackenergy2

Crashhoverride

Trisis

Industroyer2

Pipedream

Cybersec Europe 2023

Fred Streefland is spreker tijdens Cybersec Europe. In zijn keynote “IT Security is ‘kidsplay’; OT Security is for grown-ups!” zal hij de verschillen tussen it- en ot-security duiden en ook aangeven waarom er juist nu meer aandacht moet worden besteed aan ot-security.

Hij verzorgt zijn keynote op 19 april 2023 om 11.00 uur.

Dit artikel verscheen eerder in Computable-magazine #2/3 2023