De hack van de LastPass roept de vraag op of je er nog wel goed aan doet een passwordmanager te gebruiken. In dit artikel leg ik uit waarom dat wél een goed idee is. En waar je op moet letten wanneer je een passwordmanager gebruikt.

De gemiddelde persoon zonder passwordmanager heeft minder dan tien wachtwoorden (of patronen) die hij of zij gebruikt op meer dan 170 verschillende sites en online-diensten. En de meeste van die wachtwoorden zijn vrij zwak. Op een gegeven moment zullen hackers een of meerdere van die websites compromitteren, zonder dat de gebruiker en die site hiervan op de hoogte zijn. Na verloop van tijd zullen cybercriminelen een of meer van de wachtwoorden van een gebruiker leren kennen. Deze wachtwoorden of -patronen kunnen door hackers worden gebruikt om de gebruiker gemakkelijker te compromitteren op andere websites en diensten.

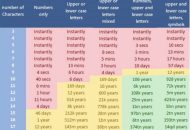

Met passwordmanagers kunnen gebruikers voor elke site en dienst verschillende sterke en perfect willekeurige wachtwoorden aanmaken en gebruiken. Dit voorkomt dat de compromittering van één site of dienst gemakkelijker leidt tot een andere compromittering van dezelfde gebruiker op een andere, niet-gerelateerde site. En de sterke wachtwoorden die de meeste passwordmanagers tegenwoordig maken, zijn zo complex dat zelfs moderne technologie er jaren over doet om ze te hacken. Dit maakt het hacken van passwordmanagers voor cybercriminelen onaantrekkelijk. Het gebruik van een goede, vertrouwde, passwordmanager is de beste manier om aan wachtwoordverificatie te doen voor de sites en diensten waar iemand wachtwoorden moet gebruiken.

Aandachtspunten

Kunnen passwordmanagers worden gehackt? Ja, natuurlijk. Alles is te hacken. Vergeet niet dat het besturingssysteem, de browser en andere software die we dagelijks gebruiken ook regelmatig gehackt worden – en toch gebruiken we ze nog steeds. Hetzelfde geldt voor passwordmanagers. Toch zijn er belangrijke aandachtspunten.

- Laat je password manager alleen lokaal gegevens opslaan

Het belangrijkste om te weten is of de passwordmanager die je gebruikt je wachtwoorden alleen lokaal opslaat waar je ze gebruikt of dat hij ze ook ergens anders opslaat. Bijvoorbeeld in de cloud of op de website van de leverancier. Veel passwordmanagers slaan je wachtwoorden ergens anders op dan alleen op de apparaten waar je je passwordmanagers gebruikt. Vanwege de veiligheid, backupdoeleinden, of om makkelijker wachtwoorden te kunnen synchroniseren op meerdere apparaten. Als je wachtwoorden alleen lokaal worden opgeslagen, dan hoef je je (meestal) alleen zorgen te maken over lokale aanvallen. Worden je wachtwoorden ergens anders dan lokaal opgeslagen, dan komen er extra risico’s om de hoek kijken. Sommige hackaanvallen gelden voor beide soorten passwordmanagers.

- Vergrendel je passwordmanager automatisch na een paar minuten

Zodra een cybercrimineel op de lokale desktop is, kan hij, als de passwordmanager is ontgrendeld, toegang krijgen tot de passwordmanager en de opgeslagen wachtwoorden bekijken of alle opgeslagen wachtwoorden exporteren naar een lokaal bestand of een locatie op internet. Gebruikers van een passwordmanager kunnen het risico verminderen door de tijd dat een passwordmanager ontgrendeld is en niet door hen wordt gecontroleerd, te beperken. Toch configureren sommige gebruikers van passwordmanagers hun passwordmanager zodanig dat deze nooit automatisch wordt vergrendeld zodra het hoofdwachtwoord van de passwordmanager voor de eerste keer wordt ingevoerd bij het eerste gebruik na een herstart van het apparaat. Dat is niet verstandig. Laat je passwordmanager altijd automatisch vergrendelen na een ingesteld aantal minuten van inactiviteit.

- Versleutel alle data binnen je passwordmanager

Daarnaast is het belangrijk dat leveranciers van passwordmanagers alle wachtwoorden en alle velden die een passwordmanager opslaat, worden gecodeerd met behulp van sterke, door de industrie geaccepteerde encryptie, zoals 256-bit AES symmetrische encryptie. Sommige passwordmanagers slaan alleen de wachtwoorden versleuteld op, maar versleutelen geen andere velden zoals de inlognaam van de gebruiker, de url van de site waarop wordt ingelogd, en andere notities die de gebruiker over een website opslaat. Als informatie lekt, kan die tegen de gebruiker worden gebruikt bij een social engineering-aanval.

- Check of je passwordmanager het klembord na verloop van tijd wist

Veel passwordmanagers staan toe dat je wachtwoorden worden gekopieerd naar het klembord van het bureaublad, zodat de gebruiker ze kan bekijken of gebruiken in een Bewerken/Kopiëren/Plakken-scenario. Deze functie is op zich niet slecht, maar cybercriminelen hebben op het klembord van een passwordmanager gekeken om opgeslagen wachtwoorden te ontdekken. De meeste passwordmanagers die de gebruiker van het klembord toestaan om tijdelijk gebruikerswachtwoorden op te slaan, wissen het klembord automatisch na een vooraf ingestelde tijd (bv. dertig seconden). Dit is een goede verdediging tegen dit soort aanvallen.

- Controleer de veiligheid van de browsermanager

Het komt ook vaak voor dat passwordmanagers met browser-extensies bugs en geheugenlekken hebben. Browser-extensies zijn bijzonder gevoelig voor bugs en geheugenlekken. Als je passwordmanager browser-extensies heeft en je gebruikt ze, zorg er dan voor dat de leverancier evenveel aandacht besteedt aan het veilig coderen van de browser manager als aan de rest van het passwordmanager-programma.

- Laat je passwordmanager wachtwoorden aanmaken en doe dat niet zelf

Er zijn veel aanvallen die op afstand werken tegen gebruikers van een passwordmanager. De meest voorkomende is dat de gebruiker zwakke en dubbele wachtwoorden aanmaakt en opslaat in de passwordmanager. De meeste passwordmanagers maken sterke en perfect willekeurige wachtwoorden aan. Laat de passwordmanager dat doen. Maak geen eigen wachtwoorden aan. Als je dat in het verleden wel hebt gedaan, laat dan de passwordmanager nieuwe aanmaken. Zorg ervoor dat de passwordmanager zo lang en complex mogelijke wachtwoorden aanmaakt als de betreffende site toestaat. En gebruik nooit twee keer hetzelfde wachtwoord. Dan vraag je om problemen. Als je beveiliging serieus neemt, laat dan je passwordmanager je wachtwoorden aanmaken en beheren. Verwijder oude wachtwoorden zo snel mogelijk.

- Wijzig al je wachtwoorden minstens één keer per jaar

Zodra je een passwordmanager en goede wachtwoorden gaat gebruiken, zorg er dan voor dat je je wachtwoorden minstens één keer per jaar wijzigt. Ja, dat kost wat tijd. Maar een of meer van de websites die je gebruikt, zullen uiteindelijk worden gehackt en je wachtwoorden zullen bekend zijn bij een of meer cybercriminelen.

- Wees extra alert als je passwordmanager niet werkt op een website

Je moet je passwordmanager altijd gebruiken om automatisch in te loggen op een website als de passwordmanager die functie heeft. Lukt dit niet, ben dan alert. De reden zou zomaar kunnen zijn dat het om een nep phishing-website gaat. Ga in dat geval niet je wachtwoord handmatig invoeren. Een passwordmanager zal je niet redden als je opzettelijk inlogt op de phishing-website buiten de normale passwordmanager-methode om.

Kans

Hoewel ook passwordmanagers gehackt kunnen worden, geldt nog altijd dat de kans op een datalek nog groter is wanneer je helemaal geen passwordmanager gebruikt. Door rekening te houden met bovenstaande tips én je passwordmanager te allen tijde uit te breiden met twee-facttorauthenticatie, kun je de kans hierop nog verder verkleinen.

Wanneer al je wachtwoorden random gekozen zijn en verschillen, is er weinig toegevoegde waarde om wachtwoorden periodiek te wijzigen, terwijl het veel tijd kost en fouten heel lastig te herstellen zijn. Doe dit als je misbruik vermoedt.

Aanvullende tip: gebruik twee-factor authenticatie als dit aangeboden wordt.

1Password stopt waarschijnlijk met ‘self hosted’ opslaan van wachtwoorden, alles in de cloud van 1password.com of 1password.eu. Maar als er veel respons komt op een vragenlijst die ze open hebben gezet zullen ze het blijven ondersteunen: https://survey.1password.com/self-host/