De it-wereld is al jaren op weg naar het moment dat gebruikersnamen en wachtwoorden de prullenbak in kunnen. Zo werd in de jaren tachtig al de eerste versie van authenticatie zonder wachtwoord geïntroduceerd. Maar naar welk toegangssysteem gaan we uiteindelijk over, en wanneer?

Als eindgebruikers zijn we medereizigers op het pad dat cybersecuritybedrijven en techgiganten bewandelen, of we dat nu willen of niet. Onlangs schreef ik al hoe belangrijk het is om in het heden een degelijk wachtwoordbeleid te hebben voor alle medewerkers in de organisatie. En dat multi-factorauthenticatie (mfa) daar deel van zou moeten uitmaken – al zijn de meeste vormen van mfa te phishen. Net als al die wachtwoorden natuurlijk.

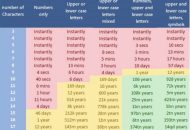

Juist daarom wordt er zoveel tijd gestoken in het ontwikkelen van alternatieve toegangsmethodes die beter beschermen dan zestiencijferige wachtwoorden en tweestapsauthenticatie. Zo’n alternatief moet van goeden huize komen: het moet veiliger en gebruiksvriendelijker zijn dan een wachtwoord – nog altijd de meest gebruikte vorm van beveiliging wereldwijd.

Het gemak voor de gebruiker is doorslaggevend voor het succes van een alternatieve toegangsmethode. Want als een medewerker de voorkeur geeft aan een (slecht) wachtwoord boven gehannes met fysieke beveiligingssleutels en driestapsauthenticatie, dan ben je als organisatie nog steeds niet goed beschermd tegen internetcriminelen.

Methodes

Er bestaan al een aantal methodes die in meer of mindere mate veilig én gebruiksvriendelijk zijn. Dat zijn:

- Zero-login

Een toegangssysteem gebaseerd op het gedrag van gebruikers. Het verleent toegang op basis van een combinatie van factoren die bij een individuele gebruiker horen, zoals hoe snel iemand typt, hoe hard de toetsen worden ingedrukt en op welke locatie en tijdstippen de gebruiker doorgaans inlogt. Amazon is dit systeem aan het ontwikkelen, maar veel schot zit er niet in.

- Windows Hello

Dit systeem is al in gebruik. Inloggen gaat met een pincode, gezichtsherkenning of een vingerafdrukscan. Het biedt organisaties echter niet genoeg bescherming; zeker als met een pincode gewerkt wordt is het toegangssysteem vrij gemakkelijk te phishen.

- Fido2

Een mooi systeem dat ook reeds gebruikt wordt. Bij deze vorm van toegang verlenen moet de gebruiker een vingerafdruk geven of een fysieke beveiligingssleutel hebben. Het nadeel is dat Fido2 nog niet op alle platforms beschikbaar is. Apple- en Linux-gebruikers kunnen er nog niets mee.

- Passkeys

Dit toegangssysteem is gebaseerd op Fido2 en Single Sign-On, maar zit nog weer wat beter in elkaar. Hier is de telefoon van de gebruiker het middel voor toelating. Met biometrie op je telefoon (gezichtsherkenning of een vingerafdrukscan) kun je, met behulp van bluetooth, op je computer inloggen. Het systeem is in combinatie met mfa in te zetten om een en ander nog veiliger te maken. Ook kunnen passkeys werken voor alle platforms; het maakt dus niet of een gebruiker een Android- of Apple-toestel heeft en wat voor besturingssysteem er op de computer staat (al werken Microsoft en Linux op dit moment nog aan implementatie, voor Apple en Google is het er al).

Omdat passkeys gebruiksvriendelijk zijn, geloof ik het meest in dit toegangssysteem. Iedereen is zo verknocht en gewend aan het gebruik van mobiele telefoons – en weet al hoe ermee in te loggen in allerhande apps – dat het slechts een klein stapje is om ermee in te loggen op een werkcomputer. Voor organisaties is het systeem overigens ook makkelijk te implementeren. Omdat Fido, de maker, een alliantie is hoeft er bovendien geen geld betaald te worden voor het gebruik ervan.

Daarnaast zijn passkeys simpelweg de best beschermende optie die er is, zeker als het systeem samen met mfa wordt ingezet. Ook aan het veelvoorkomende probleem van een zoekgeraakte of gestolen telefoon is gedacht. Het systeem kan met meerdere devices werken die met elkaar in verbinding staan. Op het moment dat een gebruiker zijn telefoon kwijt is, kan hij met een ander apparaat inloggen. Een kwaadwillende kan met een gestolen telefoon niet inloggen.

Nagel aan de doodskist

Met passkeys hebben gebruikers eindelijk een toegangssysteem dat én betere beveiliging biedt dan wachtwoorden én rekening houdt met de wensen van eindgebruikers. Daarom zouden passkeys echt weleens de nagel aan de doodskist van wachtwoorden kunnen zijn. Zeker als je bedenkt dat er vraag naar is: volgens Statista groeit de markt voor ‘passwordless’ naar 53 miljard dollar in 2030. En uit een onderzoek van Lastpass blijkt dat 92 procent van bedrijven wereldwijd geloven dat inloggen zonder wachtwoorden de toekomst is.

Maar als de industrie als sinds de jaren tachtig bezig is, waarom duurt het dan toch zo lang? Ik stipte al aan dat wachtwoorden zo wijdverbreid zijn omdat het een simpel systeem is. Dat maakt het lastig om af te schaffen. Tel daarbij op dat alternatieve toegangsmethodes de afgelopen jaren vaak technisch wel goed waren maar te weinig aandacht hadden voor gebruiksvriendelijkheid. Omdat dat nu verandert, hebben alternatieven eindelijk een kans op grootschalige toepassing.

Social engineering

Bovendien weten organisaties inmiddels wat de impact kan zijn van phishing en andere vormen van social engineering op hun bedrijfsvoering. Het ene na het andere bedrijf komt vanwege een datalek of ransomware-aanval in het nieuws. Het achterhalen van wachtwoorden van medewerkers – tot aan de directeur toe – is voor internetcriminelen zo’n koud kunstje geworden dat het bedrijfsleven er nu van doordrongen is dat het echt snel betere bescherming moet implementeren.

Garantie dat een organisatie nooit getroffen wordt door een cyberaanval is er niet, maar door wachtwoorden de deur uit te doen wordt het hackers een stuk moeilijker gemaakt.

Multifactor. Iets wat je bent (vingerafdruk,orgen), iets wat je heb (phone,hardwarekey) maar de derde factor blijft nog steeds : iets wat je weet (wachtwoord, meisjenaam van je moeder).

ja, ik vind ook lastig. Moet je weer een password invullen, net als deur op slot doen, vroeg opstaan, of doortrekken na toilletbezoek.

En dat Apple en Google weer iets nieuws hebben. Worden zij of wij daar nou weer beter van ?

“Daarnaast zijn passkeys simpelweg de best beschermende optie die er is”. Toe maar.

Maar de auteur is Technical Evangelist en heeft aan zijn profiel te zien bijna overal verstand van. Hij zal het dus wel weten.

Waarom zou je passkeys gebruiken in combinatie met MFA? Passkeys is veilig omdat het gebruik maakt van een secret key die het device nooit verlaat en dat je alleen kunt gebruiken wanneer je het device in bezit hebt en kunt ontgrendelen. De meeste MFA methodes werken niet anders; je moet het device in bezit hebben en kunnen ontgrendelen. Dan kun je een sms lezen, een email lezen of de authenticator app opstarten. Dan heeft MFA geen meerwaarde meer. Passkeys is daarmee dus net zo zwak/sterk als MFA. Passwords i.c.m. MFA levert feitelijk weinig meer op.

Passwords icm multi factor auth heeft volgens mij geen betekenis, omdat password een van de factoren is.

MFA is een concept. Hoe meer factors, hoe beter.

Authenticatie gaat om de identiteit vaststellen van iets of iemand door een combinatie van middelen zoals zijn, weten en hebben. Hierin geldt niet dat meer factoren veiliger is maar dat de aanvullende factoren voor meer zekerheid zorgen. Het gaat dus om de som der delen want het ontgrendelen van een device om deze voor de authenticatie – het recht op toegang – te gebruiken is conceptueel MFA.

Wat betreft de identiteit – het wie – vergeet de Technical Evangelist het organisatorische proces van de binding. Het koppelen van iets of iemand aan het authenticatie middel lijkt me wel belangrijk als we kijken naar betrouwbaarheidsniveaus.

Mooie insteek – toch een paar kanttekeningen…

Ik kan me goed voorstellen dat de aanpak van Amazon niet opschiet: er moeten nogal wat dingen geregeld worden om een dergelijke combinatie van functies op grote schaal in te kunnen zetten. In een wereld waar aandeelhouders en bedrijfsrendement bepalend zijn voor de bedrijfsstrategie: wie gaat die kar trekken?

Dan de passage over Windows Hello:

Om dit als geheel af te schieten enkel op basis van pincode-gebruik gaat wel ver. Immers, als er iets is wat makkelijk is voor gebruikers dan is het wel inloggen op basis van herkenning van iemands gezicht of vingerafdruk. Nadeel is alleen dat zoiets operationeel een stevige wissel trekt op de organisatie bij het inregelen en ondersteuning; waaronder vervanging van apparaten bij defecten.

Dat laatste speelt ook bij Fido2 en Passkeys: klinkt leuk. Maar inregelen en ondersteuning trekt ook hier een stevige wissel op de organisatie. Zeker bij Passkeys met al zijn afhankelijkheden: wat als iemands telefoon om wat voor reden dan ook niet beschikbaar is? Hoe krijg je alles weer terug op een andere?

Dus ja – ik geloof wel dat er toekomstmuziek zit op het inloggen zonder wachtwoorden. Maar gezien de alternatieven en diens impact op een organisatie laat dat nog wel even op zich wachten. Zelfs zoiets basaals als een brede inzet van MFA/TOTP via een telefoon blijkt al een lastige te zijn. Laat staan als die telefoon op enig moment niet meer beschikbaar is en je hebt daar voor een paar dozijn apps en websites het genereren van TOTP codes ingeregeld… Hoe zou zoiets eruit kunnen zien i.c.m. Passkeys?

Maar goed – mocht je iets centraal willen inregelen, verbeteren en standaardiseren (waaronder software updates en toegangscontrole) in een organisatie met Windows, MAC en Linux, dan lijkt me Jumpcloud een meer dan handig vertrekpunt.

En in een Windows-only organisatie lijkt me MS365 Business Premium (of vergelijkbaar) een prima vehicle om het gros aan gewenste veiligheidsmaatregelen (waaronder toegang) geregeld te krijgen. Al was het maar omdat dan operationeel al veel zaken geregeld zijn… blijft alleen Intune op Androids nog over… 🙂