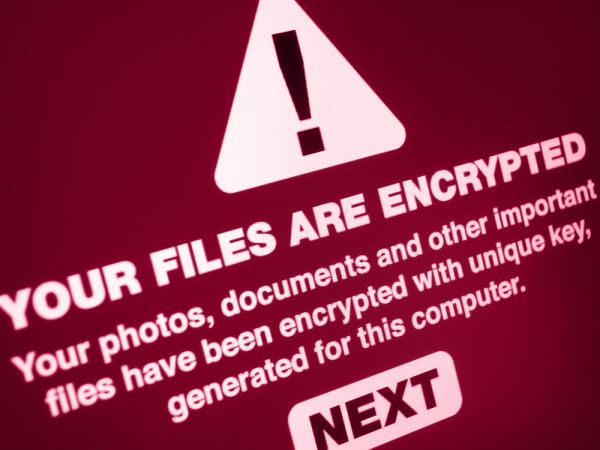

Ruim drie op de vier organisaties betaalt na een ransomware-aanval losgeld om de toegang tot de gegevens te herstellen. Maar betalen blijkt geen garantie op succes: een derde van de betalers kan nog steeds de data niet herstellen. ‘Het betalen aan cybercriminelen om gegevens te herstellen, is geen databeschermingstrategie.’

Dat blijkt uit het ‘2022 Ransomware Trends Report’, een onderzoek van Vanson Bourne onder ruim duizend onpartijdige it-leiders wereldwijd in opdracht van Veeam. Het onderzoek ging over de impact van ransomware op hun omgevingen, evenals hun toekomstige it-strategieën en initiatieven voor gegevensbescherming

Van de ondervraagde organisaties betaalde het grootste gedeelte van de slachtoffers (76 procent) losgeld om een aanval te beëindigen en gegevens te herstellen. Terwijl 52 procent het losgeld betaalde en hun gegevens konden herstellen, was dit voor 24 procent van de betalers niet mogelijk. Dit betekent dat het betalen van losgeld niet altijd leidt tot het herstel van gegevens. Negentien procent van de organisatie betaalde het losgeld niet, omdat zij hun gegevens zelf konden herstellen. ‘Dit is wat de overige 81 procent van de slachtoffers moet nastreven: gegevens herstellen zonder losgeld te betalen’, klinkt het bij Veeam.

Bekende kwetsbaarheden

Het onderzoek wees uit dat tachtig procent van de succesvolle aanvallen zich richtte op bekende kwetsbaarheden, wat het belang van patching en het upgraden van software benadrukt. Bijna alle aanvallers poogden de back-upsoftwarebron van hun slachtoffers te vernietigen om ervoor te zorgen dat zij alleen nog tegen betaling gegevens konden herstellen.

Ook uit het onderzoek blijkt dat ransomware breed opduikt. ‘Ransomware heeft datadiefstal gedemocratiseerd en vereist samenwerking van organisaties uit alle branches. We moeten samenwerken om het vermogen om data te herstellen zonder losgeld te betalen te maximaliseren’, zegt Danny Allen, cto bij Veeam. ‘Het betalen van cybercriminelen om gegevens te herstellen is geen databeschermingstrategie. Er is geen garantie dat gegevens hersteld worden en het risico van reputatieschade en het verliezen van het vertrouwen van de klant is dan ook groot. Belangrijker nog, het bevestigt en beloont criminele activiteiten.’

3x dom dus. Beveiliging niet op orde, betalen aan afpersers, alsnog met lege handen staan.

“Ja maar het was een cyberaanval!” Nee, je hebt gewoon je werk niet goed gedaan en kunt beter een ‘uitdaging elders’ zoeken.

En dat geldt dus specifiek voor de verantwoordelijk directielid.

‘Het betalen aan cybercriminelen om gegevens te herstellen, is geen databeschermingstrategie.’

Dat klopt maar de zakelijke overweging tussen betalen en niet betalen ligt iets complexer als we kijken naar het probleem. Hof van Twente ging met de billen bloot en is meer dan 5 jaar werk kwijt wat omgerekend naar de huidige kosten van een FTE meer schade is dan in eerste instantie begroot. De vraag is of Hof van Twente de verkeerde inschatting maakte en daarom nog jaren op de blaren moet zitten. Want de CTO van Veeam vergeet dat de klok niet wordt gestolen maar de tijd wel en de back-up met een lange bewaartermijn is veelal een vorm van archiveren. Veel plezier met het samenwerken om dit soort data te herstellen.

Eenvoudig data classificeren om de goede databeschermingstrategie te bepalen is geen rocket science en scheelt je niet alleen geld maar ook zorgen want vaak is de aanvaller in het voordeel doordat deze wel weet wat belangrijk is en wat niet. Oja, steeds vaker geven cybercriminelen een ‘proof of concept’ op minder belangrijke data om te bewijzen dat je maar beter kunt betalen. Ransomware is niet gedemocratiseerd maar geprofessionaliseerd omdat het relatief risicoloos is met grote kans op succes. En soms heb ik hierin het idee dat ze hulp hadden van binnenuit want bekende kwetsbaarheden zijn niet altijd technisch.