Microsoft dicht in zijn patchronde van deze maand een gat dat al vijftien jaar blijkt te bestaan. Aan de fix is ruim een jaar gewerkt. Windows-systemen in netwerken met Active Directory zijn te compromitteren door deze antieke bug.

Alle momenteel ondersteunde Windows-versies zijn kwetsbaar: van Vista tot en met 8.1 en van Server 2003 tot en met Windows Server 2012 R2. Het gaat niet alleen om Windows-systemen die zich al in bedrijfsnetwerken bevinden waar Microsofts beheerplatform Active Directory dienst doet. Ook werknemers die via een netwerk elders verbinding maken met hun bedrijfsomgeving lopen risico. Microsoft zelf geeft in een uitgebreide blogpost het voorbeeld van een koffiebar met Wi-Fi, waar een kwaadwillend figuur dan gebruikers te grazen kan nemen.

Observeren, omleiden en misleiden

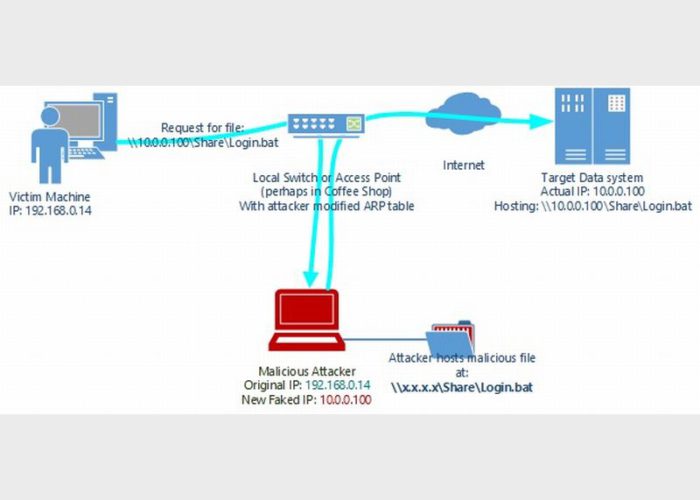

Daarvoor moet die aanvaller eerst korte tijd het netwerkverkeer van zijn doelwit observeren en het draadloze access point of de bedrade switch voorzien van een omleidingsroute via zijn eigen aanvalscomputer. Vervolgens dient de kwaadwillende zijn machine dusdanig in te richten dat die middels een share het UNC-pad (Uniform Naming Convention) emuleert van het systeem waarmee de nietsvermoedende gebruiker verbinding probeert te maken. Het daarbij aangevraagde log-in script komt dan niet van de eigenlijke bedrijfsomgeving maar van de aanvaller. Dat script valt te voorzien van kwaadaardige code, die dan wordt uitgevoerd op de computer van het slachtoffer.

Bij deze man-in-the-middle (mitm)-aanval wordt specifieke bescherming tegen mitm onschadelijk gemaakt. Het gaat om het zogeheten SMB Signing, wat ervoor moet zorgen dat gedeelde schijven met bestanden, of bijvoorbeeld log-in scripts, niet door malafide namaak zijn te vervangen. Dankzij de bug vallen de beveiligingsinstellingen op de pc van een slachtoffer te omzeilen. Dit gebeurt door een reset af te dwingen naar de default stand die in wezen minder veilig is.

De reset vindt plaats in reactie op het moedwillig corrumperen of anderszins onleesbaar maken van het policy-bestand van de ‘group policy security configuration engine’ op de doelcomputer. Het gemis aan dat bestand waarin de betere beveiligingsinstellingen zijn opgenomen, leidt tot de terugval naar de onveiligere default. De fix hiervoor vervangt de reset naar default door een terugval naar de meest recente correcte policy, wat dan alsnog de veilige instelling is.

Bug fixing en netwerk hardening

De oorzaak is een bug die al vijftien jaar aanwezig is in Microsofts software en die is ontdekt door Jas Global Advisors. Die firma was ingehuurd door internetbeheerder Icann (Internet Corporation for Assigned Names and Numbers) om mogelijke technische problemen met de nieuwe toplevel domeinnamen (gTLD’s) te onderzoeken. Daarbij is Jas op de Microsoft-bug gestuit. De zogeheten Jasbug is begin 2014 in stilte gemeld aan Microsoft, die sindsdien aan een oplossing heeft gewerkt.

Dat lange ontwikkelwerk heeft nu twee updates opgeleverd, die zijn uitgebracht in de patchronde van februari. De eerste update (MS15-014) fixt de eigenlijke bug. Die softwarefout in Group Policy valt te misbruiken om beveiligingsvereisten voor clientcomputers uit te schakelen. Daardoor zijn dus mitm-aanvallen mogelijk. De tweede update (MS15-011) voegt nieuwe functionaliteit toe, die bestandstoegang via het netwerk verstevigt om te voorkomen dat clientcomputers verbinding leggen met niet vertrouwde shares, zoals die van aanvallers in bovengenoemd koffiebarscenario.

Geen gering gat

Microsoft geeft aan dat de impact van het beveiligingsgat beperkt is. ‘Dit scenario illustreert dat deze aanval niet breed gebruikt kan worden via het internet. Een aanvaller moet een specifiek systeem of groep van systemen op de korrel nemen, die dan bestanden aanvragen met dit unieke UNC.’ Toch bestempelt de softwareproducent de kwestie als ‘critical’ in zijn indeling voor kwetsbaarheden.

Het is namelijk zeker geen gering gat. Succesvol misbruik stelt kwaadwillenden in staat om op afstand eigen code uit te voeren op de betreffende computers. ‘Een aanvaller kan complete controle krijgen over een getroffen systeem. Een aanvaller kan dan programma’s installeren, data bekijken, wijzigen of deleten, of nieuwe accounts aanmaken die dan volledige gebruikersrechten hebben’, meldt Microsoft in zijn securitybulletin over dit beveiligingsgat.

Ook via internet mogelijk

De hierboven geschetste man-in-the-middle aanval is ook niet de enige aanvalsmethode die mogelijk is, hoewel het wel de meest makkelijke is. Microsoft geeft volgens Jas een grondige uitleg van de aanvalsmethode via hetzelfde lokale netwerk (on-lan), waarbij de formulering ‘één van de typische aanvalsscenario’s’ wordt gebezigd. ‘Het on-lan scenario is inderdaad het meest te misbruiken scenario en is vooral van belang vanwege mobiele werkers die hun bedrijfsmachines meenemen naar een koffiebar of hotel’, schrijft Jas in de fact sheet over de bug.

‘Maar dit is een geniepige kwestie – eentje die maar blijft geven – dus het is zeker niet het enige misbruikscenario.’ Sterker nog: JAS heeft de bug gevonden, daarbij het concept van exploiteerbaarheid aangetoond en vervolgens aan Microsoft gemeld met een scenario waarbij misbruik volledig via internet mogelijk is. ‘Het on-lan scenario is pas weken later ontwikkeld toen we in deze complexe kwestie gingen graven.’ Het via-internet scenario is echter wel lastig en heeft een aantal extra misconfiguraties nodig om bruikbaar te zijn voor aanvallers. ‘Maar het werkt vaak genoeg om een reden van zorg te zijn. We zullen de details van andere aanvalsscenario’s waar we ons van bewust zijn ergens in de toekomst vrijgeven’, besluit Jas.

Wanneer de auto-industrie een fout 15 jaar laat zitten dan krijgen ze gigantische claim’s.

Het wordt tijd dat de software leveranciers ook eens belast worden voor hun nalatigheden.

Ik vraag me werkelijk af, als we het wel belangrijk vinden om MicroSoft te ranten omdat het bedrijf ‘kenlijk alweer’ ergens gefaald heeft, maar we zelf wel keer op keer opnieuw voor deze produktlijn kiezen.

Wie is er dan nu echt een prutser ?

@Peter: er zit nogal een verschil in de toepassing van software in jou vergelijking.

Om een auto te verkopen met software er in moet je als leverancier een behoorlijk pittig testtraject doorlopen, en de benodigde bewijslast opleveren. Dit alles met de veiligheid van inzittenden en omgeving in het achterhoofd.

Een OS als microsoft mag iedereen maken en verkopen, da’s net ff wat anders

Interessant wordt het als een microsoft OS gebruikt wordt in de auto. Hierin zijn de regels (zover ik ze ken) heel helder: de leverancier van de auto is verantwoordelijk van het goed functioneren van het geheel. De fabrikant zal het OS dan ook degelijk aan de tand voelen alvorens het product buiten te zetten.

Tja al die mensen en vooral bedrijven sponsoren MS.

Ik ben blij, dat ik het meeste werk op Linux computers doe.

Is gratis en problemen/bugs zijn meestal in een paar uur gefixed.

Als IT professional zou je sowieso al niet met een OS te maken willen hebben waarin verplicht geheime backdoors zitten.

Pinguin, ik werk al ruim twintig jaar met Linux (early adapter indeed) evenals met een heel scala aan UNICes, heb nooit Windows nodig gehad.

Linux is echter NIET gratis, ik werk immers niet gratis!

Linux is vrij…. dat is iets heel anders.

Problemen fix ik meestal zelf…(tegenwoordig kwestie van even googlen)

Verder heb je uiteraard gelijk met de strekking van je verhaal,

Ware het niet dat er nog zat andere besturingssystemen zijn waarvoor dit ook geld.

@Peter, die claims krijgen ze ook pas als er door die fout iemand gewond of erger wordt. Er zullen ook in de auto’s van vandaag nog best ontwerpfouten zitten die nog lang niet aan het licht zijn gekomen, en waarvoor dus ook niemand een schadeclaim kan indienen.

En als jij een auto hebt met een foutje, en de leverancier herstelt dit voor jou kosteloos, ook dan kan je geen claim indienen. Pas als je door de fout schade hebt opgelopen kan je claimen.

Ik denk dat als je achteraf gezien hard kan maken dat je bedrijf door deze bug gehacked is, dat je best een claim bij MS neer zou kunnen leggen. Dat is dan weer een voordeel voor Windows t.o.v. Open Source, want bij bugs in Open Source kan je feitelijk niemand aansprakelijk stellen

@Erwin: de wet denkt over jou laatste statement anders. Pas als de leverancier van jou (deel-)product zijn soft- of hardware gevalideerd heeft voor de toepassing die jij verkoopt, en jij aan kunt tonen dat jij het product op de juiste manier gebruikt, kun je een derde partij aansprakelijk stellen.

Noch windows, noch linux (zover ik weet) claimen dat hun software geschikt is voor (bijvoorbeeld) auto’s. Gebruik jij deze software vervolgens in een auto dan moet jij als eindleverancier zorgen voor de validatie, en ben jij dus ook verantwoordelijk.

@PaVaKe, Dit gezegd hebbende, zijn er dan toepassingen waarvoor Microsoft haar produkt wel heeft valideerd ?

Ik weet bijvoorbeeld dat het bedrijf expliciet aangeeft dat Windows niet mag worden gebruikt voor toepassingen in luchtvaart evenals Nucleaire instalaties.

Beiden komen echter met medewerking van deze fabrikant voor.

@Alg

Kan ik Microsoft aansprakelijk stellen omdat mijn bedrijf schade oploopt wegens het niet correct functioneren?

Een besturings systeem is dermate complex en dermate afhankelijk van de situatie dat met name veiligheids issues nauwelijks zijn te voorkomen.

@Pascal: goede vraag, durf ik niet te zeggen. In de omgeving waar ik zelf werkzaam ben doen wij als bedrijf de validatie, inclusief de onderdelen waarin Microsoft gebruikt wordt.

Wat daarbij misschien even in het achterhoofd gehouden moet worden is dat Microsoft hierbij dus in een streng gecontroleerde omgeving draait. Dus niet allerhande randapparatuur te pas en te onpas uitwisselen, geen verbinding met internet, geen e-mail op de apparaten, geen mogelijkheid voor de eindgebruiker om zelf software te installeren enz enz.