Zeven jaar lang heeft G Data de ontwikkeling van één van de bekendste en meest succesvolle schadelijke programma’s gevolgd: Agent.BTZ. In totaal werden er 46 verschillende versies van de malware geanalyseerd. Het onderzoek toont aan hoe de malware zich de afgelopen jaren heeft ontwikkeld.

Volgens analisten van G Data was de Agent.BTZ-malware vooral erg actief in 2007 en 2008. In dat laatste jaar werd de malware gebruikt in een cyberaanval op het Amerikaanse Pentagon. In 2014 werd de spyware Uroburos ingezet om de Belgische en Finse ministeries van Buitenlandse zaken te bespioneren. Na de grootste code-update van de malware was Agent.BTZ verleden tijd en kwam de nieuwste generatie hiervan, ComRAT, hiervoor in de plaats. Na analyse hiervan konden de verbanden tussen Agent.BTZ, Uroburos en ComRAT duidelijk worden aangetoond.

Complexiteit

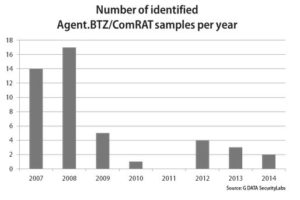

Het aantal geïdentificeerde malware samples per jaar is weergegeven in de tabel. ‘Als resultaat van de analyse hebben we nu gedetailleerde informatie over zeven jaar ontwikkeling van malware die door één groep is gebruikt om gerichte aanvallen uit te voeren op gevoelige doelwitten zoals het Pentagon en verschillende buitenlandse ministeries’, legt Ralf Benzmüller, hoofd van het G Data SecurityLab, uit. Zo vonden de analisten dezelfde programmeringscode en andere technische overeenkomsten bij alle malware samples en ontdekten zij hoe complex de malware in elkaar zit.

Tot versie 3.00 in 2012 zijn er minimale aanpassingen aan de code van de software waargenomen door de experts van G Data. Zo werden er aanpassingen voor nieuwe versies van Windows aangebracht, programmeringsfouten werden verbeterd en er werden additionele maskeringsmethoden toegevoegd.

ComRAT

De grootste update vond plaats in versie 3.00, waarin de remote access tool (RAT) werd toegevoegd. G Data-analisten noemen deze versie dan ook ComRAT. Een belangrijk verschil tussen deze versie en Agent.BTZ is onder andere dat de nieuwe versie meer informatie verzamelt over het geïnfecteerde systeem, zoals schijfinformatie, en volume-informatie. Bovendien wordt de ComRAT-malware in elk proces van het geïnfecteerde systeem geïnjecteerd.

De methoden van de malwareschrijvers zijn niet geheel te achterhalen. De malwarespecialisten vermoeden dat goed getrainde ontwikkelaars met diepe kennis over het uitwissen van sporen achter de malware zitten. Bovendien zijn de G Data-analisten er zeker van dat de groep achter Uroburos, Agent.BTZ en ComRAT nog altijd actief is in het veld van advanced persistent threats (APT’s).