Firewalls zijn al decennialang de beveiligers van bedrijfsnetwerken en datacenters. Hoewel traditionele firewalls de toegangspoorten van netwerken en datacenters blijven beveiligen, zijn er inmiddels ook speciale Web Application Firewalls. Welke waarde kunnen die toevoegen aan datacenters?

Firewalls zijn ooit ontwikkeld om mensen via bekende poorten op een veilige manier toegang te geven tot de applicaties op het bedrijfsnetwerk. Dat volstond in het tijdperk dat zo’n 80 procent van het netwerkverkeer binnen de bedrijfsmuren bleef en mensen alleen via email en een beperkt aantal webservices met de buitenwereld communiceerden. Door het toenemend gebruik van cloudapplicaties en het opvragen van bedrijfsinformatie met smartphones en tablets, worden bedrijven tegenwoordig aan meer en andere veiligheidsbedreigingen blootgesteld.

Om die te kunnen weerstaan moeten ict-beveiligers zowel inzicht krijgen in de applicatielogica als de inhoud van alle in- en uitgaande datapakketten. Dat kan met speciale Web Application Firewalls (WAF’s), die op laag zeven van het OSI-model hun werk doen. Hoewel de eerste WAF’s al eind jaren negentig zijn geïntroduceerd, krijgen ze de laatste tijd meer aandacht. Onder andere omdat ze deel uitmaken van één van de PCI DSS-methodes (Payment Card Industry Data Security Standard) voor het beveiligen van webgebaseerde financiële transacties. Wie zich in WAF’s verdiept komt al snel tot de conclusie dat ze meer toegevoegde waarde kunnen bieden.

Hoe werkt een WAF?

WAF’s onderscheppen en analyseren http-verkeer met als doel alleen geoorloofde webtransacties door te laten. Daarbij worden alle berichten op basis van policies en signaturen gecontroleerd op potentieel bedreigende content en instructies. Omdat hackers steeds geavanceerdere aanvallen proberen te bedenken zijn WAF’s automatisch in staat om te leren wat normaal en niet-normaal applicatiegedrag is. Uiteraard kan de datacenter-/netwerkbeheerder zo’n WAF ook volledig zelf configureren en aanpassen. Hoewel de eerste configuratie meestal ‘wizard’-gestuurd is, vraagt het aanpassen van alle beveiliging-policies wel enige kennis en ervaring.

Meestal draait een nieuwe WAF enkele dagen of weken in een testomgeving, om alle aspecten van het normale applicatiegedrag te leren. Dus horen bijvoorbeeld bepaalde html-tags of scripts bij de gebruikelijke applicatiecommunicatie, of zijn ze er subtiel aan toegevoegd voor een cross site scripting (xss)-aanval. Alles wat tijdens die testperiode wordt verwerkt beschouwt de WAF als toegestaan, terwijl gedrag buiten de waargenomen scope automatisch wordt geblokkeerd. Daarom is het belangrijk dat er tijdens de leerperiode geen ongewenst gedrag optreedt.

WAF best practice

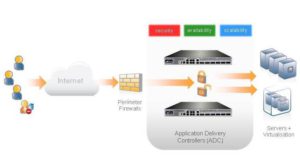

WAF’s kunnen zowel deel uitmaken van nieuwe generatie firewalls als van zogenaamde Application Delivery Controllers (ADC’s). Die tweede optie biedt een aantal voordelen omdat ADC’s van nature webverkeer moeten kunnen analyseren en dus per definitie inzicht krijgen in alle transactieberichten (laag 2 t/m 7). Verder zijn ze ook zelflerend. Door WAF-functionaliteit in ADC’s te combineren met andere beveiligingsfuncties zoals SSL Offload, ontstaat een slimme firewall met een grote verwerkingscapaciteit, die alle gangbare netwerkprotocollen begrijpt (IPv4, IPv6, tcp,http, sip, dns, smtp, ftp, Diameter en Radius). Daardoor bieden ze zelfs goede bescherming tegen DDoS-aanvallen.

Hoewel ontwikkeld voor ‘load balancing’, ‘high availability’ en ‘content caching,’ verdeeld over meerdere applicatieservers, worden ADC’s vanwege hun flexibel schaalbare capaciteit en vertrouwenspositie in het netwerk steeds vaker specifiek voor beveiligingstaken ingezet. Niet zozeer om de conventionele firewalls aan de grenzen van het netwerk te vervangen, maar als extra verdedigingsmiddel vlak voor de applicatieservers om zowel externe als interne aanvallen beter tegen te kunnen houden.

Toegevoegde waarde

Zoals voor elke beveiligingsoplossing geldt is een WAF geen nieuw wondermiddel, maar een aanvulling om de totale beveiliging via een meerlagen architectuur te verbeteren. De basis daarvoor moet al worden gelegd bij het applicatieontwerp en gebruikte programmeertechnieken. Onder andere door ontwikkelaars te blijven trainen in de laatste beveiligingsontwikkelingen om mogelijke zwakheden in hun webapplicaties te voorkomen. De noodzaak daartoe blijkt wel uit het feit dat een ruim vijftien jaar oude aanvalsmethode, te weten cross site scripting, nog steeds in de Owasp top 10 bedreigingen staat.

De vele softwarelagen, -componenten en extensies van derden waarmee moderne webapplicaties worden samengesteld, brengen ieder op zich risico’s met zich mee die een traditionele firewall niet allemaal ziet en dus ook niet kan tegenhouden. Door een ADC met WAF aan het datacenter toe te voegen, kunnen bedrijven op een flexibel schaalbare wijze hun servers ontlasten van rekenintensieve beveiligingstaken om de totale bescherming te verhogen. Tegelijkertijd is die WAF te gebruiken om online betalingen veilig PCI DSS-compliant te verwerken, wat in de komende jaren ongetwijfeld nog een grote vlucht gaat nemen.

Mooi te lezen dat er op dit front echt doorontwikkeld wordt. Zeker omdat veel incidenten nog steeds (kunnen) plaatsvinden vanwege doorgaand slordig programmeerwerk. Het feit dat de OWASP-Top10 door de jaren heen nauwelijks verandert geeft aan dat beveiliging vaak alleen met de mond beleden wordt maar zich onvoldoende in praktijk vertaalt. Ik ben wel benieuwd hoeveel er in praktijk gebruik wordt gemaakt van WAF’s en ADC’s. Bij de echt grote jongens mag ik hopen dat het gebeurt, maar in het veel grotere segment daaronder?

Ja, er ligt inderdaad nog een grote markt hiervoor open. Hier moeten de A10 Networks etc van deze wereld van kunnen profiteren. Als bedrijven hun eigen applicaties willen beveiligen, dan is de kennis van die applicatie meestal wel aanwezig om de WAF goed te kunnen afstellen.

@Ad, in het segment eronder gebeurt dit helaas veel te weinig omdat men de kosten voor een WAF+ADC nogal hoog lijkt en vaak doorgeschoven wordt naar de hosting partij. Ik denk deels ten onrechte want juist in het lagere segment komen we heel veel risico;s tegen.