Vorige week publiceerde Bryan Krebs een bericht waarin hij sprak over de toename van het aantal cyberaanvallen op kleine ondernemingen en citeerde uit het Symantec Intelligence-rapport van juni. Zowel Kregs als Symantec behandelen dit onderwerp op voorbeeldige wijze. Hun conclusies worden bovendien gesteund door de gegevens die we de afgelopen jaren hebben verzameld. We gaan nader op dit onderwerp in en onderzoeken welke lessen we kunnen trekken uit aanvallen op kleine tot middelgrote ondernemingen.

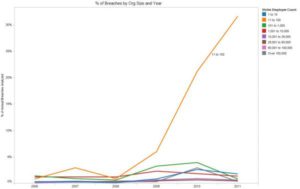

We kunnen op tal van manieren naar deze gegevens kijken, maar in alle gevallen moet de conclusie luiden dat het aantal aanvallen op kleine en middelgrote bedrijven de afgelopen jaren is gegroeid. Dit jaar ziet de trend er niet anders uit, hoewel het aanvallen de afgelopen maanden mogelijk is toegenomen of althans zichtbaarder is geworden.

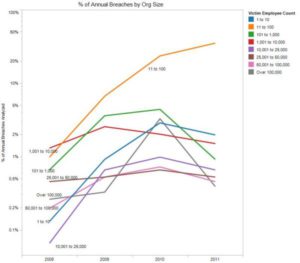

Nevenstaande grafiek toont het totale percentage gegevenslekken. Sinds we in 2006 begonnen met het analyseren van een kleine reeks van beveiligingsincidenten zijn de lijnen in de grafiek veel lager komen te liggen dan in voorgaande jaren. Als we de gegevens uitsplitsen en weergeven als een jaarlijks percentage van de beveiligingsincidenten (linksonder), blijkt dat de trend die in 2008 werd ingezet onverminderd aanhoudt.

Trends ontwaren

In de tweede grafiek kunnen we twee trends ontwaren. Nu de aanvallen zich verschuiven naar kleine tot middelgrote ondernemingen, daalt de trend voor grotere ondernemingen (de toename in 2011 voor 'meer dan honderdduizend' werknemers lijkt het gevolg te zijn van fysieke aanvallen op kaartlezers die door consumenten worden gebruikt). Een kleine kanttekening: omdat we naar een percentage van het totale aantal incidenten kijken, kunnen we er niet zomaar vanuit gaan dat het aantal gegevenslekken binnen grotere ondernemingen met dezelfde snelheid afneemt als hier wordt weergegeven.

Aangezien we kijken naar een percentage van het totaal, kan een toename van het aantal incidenten binnen één categorie al snel de indruk wekken dat er sprake is van een afname binnen de andere categorieën. Nader rekenwerk wijst echter uit dat het aantal aanvallen op grote ondernemingen weliswaar afneemt, maar slechts licht daalt in verhouding met de relatieve toename van het aantal aanvallen op kleinere bedrijven. Dit leidt tot een interessante observatie: aanvallers lijken hun grote doelwitten in te ruilen voor een groter aantal kleine slachtoffers. Met andere woorden, de trend lijkt erop te duiden dat cybercriminelen minder gegevens per incident stelen, maar dit compenseren door meer slachtoffers te maken. Bij kleinere bedrijven valt er immers minder te halen.

Hoe zien de aanvallen eruit?

Als aanvallers dus minder gegevens stelen, maar hun pijlen op een steeds groter aantal bedrijven richten, zou je verwachten dat het aantal geautomatiseerde aanvallen toeneemt. Het is zeker waar dat er steeds meer nieuwskoppen over Zeus en andere financieel gemotiveerde malware verschijnen, maar wanneer we een framework zoals Veris op de incidenten toepassen, krijgen we de hier afgebeelde uitsplitsing per aanvalscategorie te zien.

In 2011 en eerdere jaren zagen aanvallen op bedrijven met minder dan honderd werknemers volgens de door ons geanalyseerde incidenten er grofweg als volgt uit: de aanvallers scannen (automatisch) op hosts die beheer op afstand mogelijk maakt via RDP (87 procent) en proberen (met behulp van speciale software) standaardwachtwoorden of eenvoudig te raden aanmeldingsgegevens uit (56 procent van alle incidenten). In sommige gevallen maken ze gebruik van eerder bemachtigde aanmeldingsgegevens (28 procent). Zodra de aanvallers zich toegang tot een systeem hebben verschaft, installeren ze malware (92 procent) met keylogger-functionaliteit (48 procent), de mogelijkheid om automatisch gegevens te verzenden (46 procent) en/of het vermogen om een backdoor te openen (35 procent).

Er is echter meer om ons zorgen over te maken dan simpele aanvalsmethoden. Als branche beschikken we namelijk over voldoende technische mogelijkheden om ons tegen standaardaanvallen te weren. We kunnen met redelijke zekerheid zeggen dat de bedrijven die slachtoffer worden van dit type aanvallen geen deel uitmaken van het lezerspubliek van het weblog van Krebs, het rapport van Symantec of dit artikel. Met andere woorden, aan technische problemen ligt vaak een probleem op het gebied van bewustwording ten grondslag. Om iets aan deze kennislacune te doen gevenwe in ons 2012 DBIR Report een aantal simpele aanbevelingen voor kleine bedrijven op.

Uitknipbare lijst

We realiseerden ons dat de meeste kleine bedrijven geen deel uitmaken van de doelgroep van onze beveiligingsrapporten. Daarom boden we deze aanbevelingen aan in de vorm van een uitknipbare lijst, in de hoop dat lezers deze onder de aandacht van de juiste mensen zouden brengen. De twee belangrijkste aanbevelingen waren: maak gebruik van wachtwoorden die moeilijk te raden zijn en pas een bepaalde mate van controle toe op de netwerktoegang (firewall) om directe toegang door aanvallers te voorkomen. Onze aanbevelingen hadden betrekking op point of sale-systemen en de beveiligingsincidenten die we in verband daarmee observeerden.

De beste bescherming tegen malware zoals Zeus is echter om algemene computerbezigheden (surfen op internet, e-mailen enzovoort) te scheiden van financiële activiteiten (internetbankieren). Hiertoe kan gebruik worden gemaakt van een live-cd (een besturingssysteem dat is opgeslagen op een zelfstartende cd) zoals Krebs suggereert, of simpelweg van een computer die louter voor financiële aangelegenheden is bestemd. Maar zoals eerder gezegd is het bereiken van kleinere bedrijven om hen bewust te maken van het feit dat ze een steeds populairder doelwit vormen voor cybercriminelen waarschijnlijk de eerste hindernis die we moeten overwinnen om te voorkomen dat kleine bedrijven financiële schade als gevolg van dergelijke aanvallen ondervinden.

Het probleem van kleine bedrijven is dat ze de ict als kostenpost zien. De ict afdeling krijgt een beperkt budget en daar moet alles mee gedaan worden. Deze beperking laat zijn effecten zien in de kwaliteit van beheer en ook de beheerders. Security is een vak apart, dit ligt bij kleine bedrijven ook op het bord van systeembeheerder! Een systeembeheerder beheert ook de FireWall en denkt dat alles goed dichtgetimmerd is! Ik denk dat hij/zij op een ander idee komt als de omgeving door een expert gescand wordt.

Een keer per jaar een security audit laten uitvoeren is zeker geen overbodige luxe.

Bovenstaand stukje geeft weer eens aan waar het óók aan schort, namelijk de manier waarop de IT gemeenschap communiceert met “niet” IT/ICT’ers. Paar voorbeeldjes:

hosts die beheer op afstand mogelijk maakt via RDP, malware,keyloggers, backdoor, DBIR report, point-of-sale.

Nu zult u waarschijnlijk denken dat ik zeur, het is echter een gegeven dat zodra ik met dit soort termen begin ik altijd ontmoet wordt door een nogal wazige blik of gewoon totaal onbegrip. Als er een bewustwording tot stand gebracht moet worden houdt het zo begrijpelijk mogelijk. Het doet een beetje denken aan een arts die je een diagnose geeft waarna je nog steeds niet weet of je ziek bent……

Tot slot, een security audit is niets anders dan een beveiligings test 😉

Kortom, vakjargon is prima, maar niet tegen mensen die niet in die branche zitten.

@G.J.: Ik volg de sprong even niet waarom u als “niet” IT/ICT-ers stukken leest op een site voor “wel” IT/ICT-ers die hun vakjargon hoogstwaarschijnlijk wel kennen.

Sowieso is het wel een slecht idee vakjargon (maakt niet uit welke branche) naar uw klanten te verkopen.