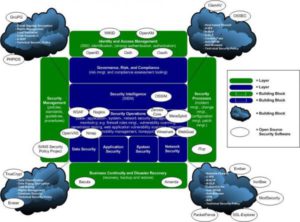

In het eerste deel van dit tweeluik hebben we gekeken we naar de kansen die open source security software biedt en positioneren we een security architectuur framework waarin security software geclassificeerd kan worden. In deel 2 wordt ingegaan op verschillende open source security software projecten genoemd in de building blocks van het security architectuur framework.

Voor het tweede deel en tevens slot van deze artikelreeks over Open Source Security Software wordt product/ vendor neutrale kennis van de functionaliteit van onderstaande security technologieën (building blocks) aangenomen. Hoewel in de beschrijving van open source security software hier en daar wel op de onderliggende security technologie wordt ingegaan. Deze verkenning van open source security software pretendeert overigens niet compleet te zijn.

OSSIM (Layer: Security Intelligence; Building Block: SIEM)

OSSIM (Open Source Security Information Management) is een open source SIEM systeem, voor het verzamelen, aggregeren, correleren, monitoren (middels dashboards en alerts), analyseren en rapporteren van security informatie en events (logs) afkomstig uit ict-infrastructuur en -applicaties. Bij de eerste SIEM's was de data voornamelijk ip-gebaseerd. Inmiddels is deze Identity-based. Tegenwoordig kunnen SIEM's zelfs acties initiëren naar aanleiding van bepaalde events, waarbij men dus eigenlijk een koppeling krijgt met of in de toekomst wellicht zelfs convergence met Data Leakage/ Loss Prevention systems. OSSIM wordt inmiddels commercieel ondersteund door AlienVault, maar er is nog steeds een community versie beschikbaar. Op het moment van schrijven zijn er 2395 plugins beschikbaar voor OSSIM, waaronder ook bijvoorbeeld voor het erp-systeem SAP. Ook is er een groot aantal connectie methoden beschikbaar voor het collecteren van events.

OpenVAS en Nmap (Layer: Security Operations; Building Block: Vulnerability Scanning)

Op het moment in 2005 dat de bekende Nessus vulnerabiltiy scanner closed source werd, onstond er een fork (aftakking van de code) van de Nessus open source versie onder de naam OpenVAS. De kern van het Open Vulnerability Assessment System bestaat uit de OpenVAS Scanner die dagelijks geüpdate kan worden met de OpenVAS NVT (Network Vulnerability Tests) Feed of via bijvoorbeeld een commerciële feed op basis van NASL (Nessus Attack Scripting Language) van Tenable. Vulnerability scanners maken veelal gebruik van de open source scanner Nmap, een scanner voor het ontdekken van hosts, operating system versies en services/ applicaties.

MetaSploit (Layer: Security Operations; Building Block: Penetration Testing)

MetaSploit is een penetration testing framework geschreven in 2003, oorspronkelijk geprogrammeerd in Perl en later omgezet naar Ruby, door H.D. Moore. In 2009 is het project gekocht door beveiligingsbedrijf Rapid7, waarbij een commitment door Rapid7 is gedaan om het MetaSploit framework als open source gratis aan de community beschikbaar te blijven stellen. In essentie gaat een penetration testing framework een stap verder dan een vulnerability assessment framework. Waar de laatste ophoudt bij het identificeren van de vulnerability heeft de eerst genoemde ook capabilities om de vulnerability te misbruiken (exploiten). MetaSploit maakt dan ook strikt onderscheidt tussen de kwetsbaarheid, de benodigde code om de kwetsbaarheid te misbruiken oftewel payload, en de shellcode die op het kwetsbare systeem uitgevoerd moet worden.

W3AF (Layer: Security Operations; Building Block: Web Application Vulnerability Scanner)

W3AF wordt door het open source project zelf omschreven als een Web Application Attack and Audit Framework. Met het framework kan men webapplicaties proactief testen op de aanwezigheid van OWASP (Open Web Application Security Project) top 10 type vulnerabilities. In principe hetgeen waartegen een web application firewall reactief bescherming beoogd te bewerkstelligen.

WebGoat (Layer: Security Operations; Building Block: Honeypot)

WebGoat is een ontwikkelde webapplicatie met opzettelijk geprogrammeerde OWASP top 10 type vulnerabilities. De webapplicatie kan voor trainingsdoeleinden als voor honeypot worden gebruikt. Een soortgelijk project is Damn Vulnerable Web App. Met behulp van honeypots is het mogelijk om potentiële aanvallers te identificeren.

Zenoss Core en Nagios (Layer: Security Operations; Building Block: Monitoring)

Met zowel Zenoss Core als met Nagios kan een volledige IT omgeving worden gemonitored, van network componenten tot systemen tot applicaties, via open standaarden als SNMP, SSH, WMI en syslog. Specifieke configuraties en aanpassingen van regels en templates kunnen worden gepackaged en geëxporteerd naar een zogenaamd ZenPack respectievelijk Nagios Plugin. Tot de functionaliteit behoort een Configuration Management Database (CMDB), Inventory and Change Tracking, Availability Monitoring, Performance Monitoring, Event Management, en Log Monitoring & Alerting.

Wireshark (Layer: Security Operations; Building Block: Monitoring)

Wireshark, fork van Ethereal, is een ‘network protocol analyzer’ en ‘packet sniffer’ die ingezet kan worden voor het analyseren van netwerk protocollen en verzamelde data.

Endian (Layer: Network Security; Building Block: Multiple)

Endian is een zogenaamd Unified Threat Management appliance, appliance in de zin van hardware-based als software-based mogelijke implementatie. De lijst aan functionaliteit omvat onder andere:

• Stateful Packet Firewall

• Network Intrusion Prevention System (SNORT)

• Web Security:

o Anti-virus (ClamAV)

o Content Filtering

• Mail Security:

o Anti-virus (ClamAV)

o Anti-spam

• Remote Access:

o SSL VPN (OpenVPN)

o IPSEC VPN (OpenVPN)

IronBee en ModSecurity (Layer: Network Security; Building Block: N-WAF)

Een netwerk web application firewall dient in essentie te beschermen tegen de top 10 web applicatie risico’s zoals gedefinieerd door OWASP:

1. Injection

2. Cross-Site Scripting (XSS)

3. Broken Authentication and Session Management

4. Insecure Direct Object References

5. Cross-Site Request Forgery (CSRF)

6. Security Misconfiguration

7. Insecure Cryptographic Storage

8. Failure to Restrict URL Access

9. Insufficient Transport Layer Protection

10. Unvalidated Redirects and Forwards

Zowel IronBee als ModSecurity vallen in dit building block. Ivan Ristic, initiatiefnemer van beide open source projecten, omschrijft als belangrijkste verschillen op zijn blog (http://blog.ivanristic.com/2011/03/ironbee-versus-modsecurity.html) dat IronBee meer nadruk legt op community focus en ondersteuning voor andere webservers dan Apache.

PacketFence (Layer: Network Security; Building Block: NAC)

PacketFence is een open source NAC (Network Access Control)-systeem. Het doel van NAC is om endpoints die connecteren met het netwerk te controleren of deze voldoen aan de security policy van de organisatie en als deze niet voldoen een remedial actie uit te voeren. PacketFence kan agentless onder andere verifiëren of anti-virus software geinstalleerd en up-to-date is en of patches geinstalleerd zijn.

SSL-Explorer (Layer: Network Security; Building Block: VPN)

SSL-Explorer is een remote access SSL VPN oplossing die werkt via de web browser waarmee gebruikers op een veilige manier toegang kunnen krijgen tot corporate resources zoals file shares, fat client applicaties, intranet en webmail zonder het installeren van VPN client software.

ClamAV (Layer: System Security; Building Block: Anti-malware)

Clam AntiVirus is on-demand en on-access ondersteunende anti-malware software, oorspronkelijk ontworpen voor op Unix gebaseerde systemen. Voor Windows systemen is er Immunet en ClamWin, beide gebaseerd op ClamAV, waarvan de laatste standaard alleen on-demand scan functionaliteit biedt maar in combinatie met Winpooch ook on-access scanning. ClamAV is ook zeer geschikt om te integreren in een web en/ of mail security gateway oplossing.

OSSEC (Layer: System Security; Building Block: H-IPS)

OSSEC is een host-based Intrusion Prevention system met een krachtige correlatie- en analyse- engine, die log analyse, file integrity checking, Windows registry monitoring, gecentraliseerde policy enforcement, rootkit detection, real-time alerting en active response integreert. Vergelijkbare open source projecten zijn Samhain, AIDE, Osiris, en Open Source Tripwire. Voor nadere informatie met betrekking tot H-IPS verwijs ik u naar mijn artikel 'SaaS verhoogt noodzaak host-based intrustion protection-systeem'.

GnuPG (Layer: Application Security; Building Block: E-mail Encryption)

GnuPG is een volledige en gratis implementatie van de OpenPGP standaard (RFC4880) voor het encrypten en signen van data en communicatie, die veelal maar niet uitsluitend wordt gebruikt in e-mail toepassingen.

PHPIDS (Layer: Application Security; Building Block: A-WAF)

PHPIDS is net als IronBee en ModSecurity een web applictie firewall maar dan specifiek voor in PHP ontwikkelde webapplicaties en beoogd dan ook protectie te bieden tegen dezelfde OWASP top 10 type web applicatie vulnerabilities. Middels een eenvoudig stukje PHP code kan PHPIDS worden geactiveerd in een web applicatie.

TrueCrypt (Layer: Data Security; Building Block: Data Encryption)

TrueCrypt kan gebruikt worden voor het maken van een virtual encrypted disk in een bestand dat gemount kan worden als een echte disk, voor het encrypten van een volledige partitie of een storage device, maar ook voor het encrypten van een partitie of drive waarop Windows is geïnstalleerd gecombineerd met pre-boot authenticatie.

Eraser (Layer: Data Security; Building Block: Data Wiping)

Eraser is een data removal applicatie voor het veilig verwijderen van gevoelige data op storage media door deze meerdere keren te overschrijven met zorgvuldig geselecteerde patronen.

OpenAM en WiKID (Layer: Identity and Access Management; Building Block: Multiple)

OpenAM is een open source oplossing die voorziet in functionaliteiten op het gebied van (web) SSO (Single Sign-On), identificatie, authenticatie, autorisatie en federatie. WiKID is een open source soft token strong authenticatie oplossing. In deze context is verder de ontwikkeling van open standaarden zoals OpenID, Oath en Oauth van belang.

Amanda en Bacula (Layer: Business Continuity and Disaster Recovery; Building Block: recovery, backup and restore)

Amanda als ook Bacula is een recovery-, backup- en restore-oplossing voor servers en workstations met een zeer brede ondersteuning voor besturingssysteem platformen waaronder Linux, UNIX, BSD, Mac OS-X en Microsoft Windows.

SANS Security Policy Project (Layer: Security Management; Building Block: policies)

Het SANS Security Policy Project biedt een set van policy templates die men als basis kan gebruiken voor het vormgeven van eigen organisatie specifieke security policies.

iTop (Layer: Security Processes; Building Block: Policies)

Voor security-gerelateerd incident-, change-, en configuration management kan men gebruik maken van dezelfde tooling als die voor generiek IT Service Management. Belangrijk om in acht te nemen is dat er een security classificatie aan tickets kan worden toegekend en de mogelijkheid tot het afschermen van gevoelige tickets. iTop is een voorbeeld van een open source IT Service Management tool.

Mooi opsomming en derhalve de moeite waard om eens goed door te nemen. Dank!

De eu wil het bezit van “hackertools” strafbaar maken.

Zie:

http://www.wired.com/threatlevel/2012/04/hacking-tools/

De vraag is welke van de genoemde als “strafbaar” gezien gaan worden.

Wellicht een idee voor deel 3.

Roy,

Zoals je kunt lezen geef ik in deel 1 een aantal tegenwerpingen waarom open source niet altijd zaligmakend is, want het is niet beter omdat je toevallig toegang hebt tot de sources maar gaat om de integratie. Met je opsomming geef jezelf ook aan dat sommige producten een ‘fork’ zijn omdat bijvoorbeeld eerdere oplossing closed source is geworden. Hierdoor ligt er indirect soms ook een addertje onder het groene gras van open source omdat gebruikte code in een ‘fork’ dan opeens auteursrechtelijk beschermd kan blijken te zijn. Deze moet dan vervangen worden waardoor het grootste voordeel van open source, het ontbreken van de wet op de remmende voorsprong door overnemen van de innovatieve code, hierdoor enigzins komt te vervallen. Alternatief voor Nessus bijvoorbeeld heeft hier zeker last van gehad met bepaalde libraries die opnieuw ontwikkeld moesten worden en dus ook door een fase van kinderziekten heen gingen.

Terugkomend op het puntje integratie welke je zowel in deel 1 als dit artikel al dan niet opzettelijk onbelicht laat is er de noodzaak van standarisatie, iets wat de uitwisselbaarheid vergroot en er ook voor zorgt dat open source beter integreert met de verschillende soft- en harware combinaties die we tegenkomen in de praktijk. Een aantal genoemde producten werken dan ook niet zonder aanpassingen met alle software en hardware waardoor plugins, scripts of aanvullende producten nodig zijn. Die plugings, scripts en aanvullingen moeten, zoals ik als commentaar aangeef in deel 1 van een betrouwbare bron komen en juist geinstalleerd en geconfigureerd worden om te voorkomen dat het security framewerk zelf een aanvalspunt wordt. En hier gaat het, mede omdat de software vaak gratis is en de oplossingen adhoc en niet altijd met goedkeuring geinstalleerd worden nog weleens mis waardoor netwerk eerder zwakker dan sterker wordt. De backdoor zit dan ook niet altijd in de software maar soms ook in de managementprotocollen of de misconfiguraties waar natuurlijk een building block als vulnerability scanning weer bij kan helpen om dit op te lossen.

Het is desondank een leuke opsomming van alternatieven met korte omschrijving van doel en gebruik, waarvoor dan ook mijn dank maar zoals jezelf aangeeft verre van compleet omdat je de noodzaak van plugins om alles te integreren achterwege laat. Maar misschien dat je daar een volgende keer dieper op in gaat of reacties beantwoord want uitwisselen van informatie en ervaringen is tenslotte ook een vorm van open source en helpt bij je verkenning. Want ondanks dat bovenstaande misschien anders doet vermoeden ben ik geen tegenstander van open source en gebruik het dan ook waar het past maar ben door ervaringen ook wijzer geworden. Zo kom ik nog weleens dit soort producten tegen, meestal verweesd omdat degene die enthousiast aan installatie was begonnen halverwege de moed is verloren omdat installatie en configuratie hiervan zeker geen next, next en finish uitrol is.

Open Source Security is goed alternatief …….voor de hobbyist.

Ik denk dat de eindloze lijst wel duidelijk maakt dat het samenraapsel van slecht gedocumenteerde software zonder support niet echt een serieus alternatief is.

Ontzettend leuk voor hobbyisten, techneuten, en andere niet professionele gebruikers. Maar het is onmogelijk om hier een goed onderhoudbare oplossing van te maken die ook toekomstvast is.