De budgetten voor informatiebeveiliging staan nog steeds onder druk, terwijl de dreigingen en regelgevingen toenemen. Investeringen in informatiebeveiliging kunnen echter alleen worden geoptimaliseerd als deze aansluiten op duidelijke bedrijfsdoelstellingen en gebaseerd op een gefundeerde risicoanalyse.

Een te lage beveiliging creëert onaanvaardbare risico’s; een te hoge beveiliging kost meer dan nodig is. Dat lijkt logisch, maar hoe bepaal je welke informatie tot op welk niveau dient te worden beveiligd?

Business Impact Analysis

Met Business Impact Analysis (BIA) krijgt je inzicht in de gevolgen van uitval van de kritieke bedrijfsprocessen. Ook de relatie tussen deze kritieke bedrijfsprocessen en de onderliggende activiteiten waarvan ze afhankelijk zijn, wordt duidelijk. De BIA is dan ook noodzakelijk om de juiste maatregelen te treffen voor beveiliging en continuïteit van bijvoorbeeld it-middelen zodat het hoger gelegen doel, de bescherming van het bedrijfsproces gewaarborgd is.

Dit onderzoek start je door het in kaart brengen van de kritische bedrijfsprocessen. De prioriteit wordt bepaald door de mate waarin uitval van het proces invloed heeft op de totale bedrijfsvoering. Wat zijn de financiële gevolgen? Wordt het imago geschaad? Zijn de klanten ontevreden? Komt productie in gevaar? Of is er bepaalde wet- en regelgeving waar niet aan kan worden voldaan? Deze en andere vragen kunnen je helpen de invloed van het uitvallen van een proces in te schatten. De processen die cruciaal zijn voor het voortbestaan worden kritieke bedrijfsprocessen genoemd. Deze processen gaan we nader onderzoeken op afhankelijkheid.

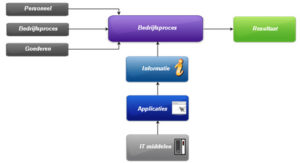

Het bedrijfsproces is afhankelijk van een aantal elementen. De meeste processen zijn afhankelijk van het resultaat van een voorafgaand proces. Zoals in de illustratie is weergegeven zijn naast operatoren als personeel en goederen tegenwoordig bijna alle processen ook afhankelijk van één of meer informatiebronnen. De proceseigenaar zal samen met de it-afdeling moeten gaan onderzoeken welke bronnen (computers, opslagsystemen, netwerken, applicaties, et cetera) bijdragen aan de uitvoering van het proces.

Dit onderzoek loopt via de informatie naar de databases en applicaties en vervolgens naar de systemen, netwerken en communicatielijnen. Pas als dit hele pad voor alle kritieke processen in kaart is gebracht kun je een overzicht maken van alle systemen die een kritieke bijdrage leveren aan de continuïteit van de onderneming.

De risicoanalyse

De volgende stap in het gehele proces is een inschatting maken van de risico’s van verstoring van de kritieke bedrijfsprocessen. Er zijn twee basismethoden voor het analyseren van het risico: de kwantitatieve en de kwalitatieve risicoanalyse.

Bij de kwantatieve methode probeer je alle elementen die het risico bepalen in getallen en geld uit te drukken. Dit is een zeer arbeidsintensief proces, waarbij succes niet gegarandeerd is omdat bepaalde kentallen gewoonweg ontbreken.

Bij de kwalitatieve methode ga je uit van verschillende categorieën die een bepaald gewicht aangeven. Zo zou de categorie voor financieel gevolgen uitgedrukt kunnen worden in:

• 1 = minder dan 1 procent van het eigen vermogen, dus verwaarloosbaar

• 2 = tussen 1 en 20 procent van het eigen vermogen, dus aanzienlijk

• 3 = tussen 20 en 50 procent van het eigen vermogen, dus substantieel

• 4 = tussen 50 en 80 procent van het eigen vermogen, dus zeer groot

• 5 = groter dan 80 procent van het eigen vermogen, dus onacceptabel

Het is aan de onderneming om zo de eigen kaders en normen op te stellen.

Om het risico voor de verstoring van het bedrijfsproces vast te stellen zal je moeten kijken naar alle mogelijke oorzaken voor verstoring. Hiervoor heb je de kennis nodig die je in de BIA hebt vergaard. Welke invloed heeft een systeemverstoring op de continuïteit van het bedrijfsproces?

Het risico voor de continuïteit van het proces wordt bepaald door:

• Het totaal aan gevolgen voor de onderneming door de verstoring van proces.

• De waarschijnlijkheid dat een verstoring door de geïdentificeerde oorzaak optreedt.

Resultaat

De combinatie van de BIA en de risicoanalyse zal voor elk kritisch bedrijfsproces een lijst met een aantal scenario’s opleveren die elk hun eigen gewicht hebben en dus een eigen prioriteit vereisen.

Met deze prioriteitenlijst kun je met de proceseigenaren een weloverwogen continuïteits- en beveiligingsplan opstellen met twee duidelijke uitgangspunten:

• Het plan gaat uit van datgene wat belangrijk is voor het voortbestaan van de onderneming, de kritieke bedrijfsprocessen.

• Het plan beoogt te beschermen tegen geïdentificeerde ongewenste verstoringen.

Deze twee uitgangspunten zorgen voor een plan dat effectief en efficiënt is. Om ervoor te zorgen dat dat zo blijft is het uiteraard van belang deze stappen regelmatig te herhalen en het plan bij veranderingen aan te passen.

Conclusie

Slim beveiligen met een beperkt budget kan, maar weet dan wel wat je moet beveiligen en tot op welk niveau. De BIA en de risicoanalyse geeft je dit inzicht. En blijkt het budget dan niet toereikend te zijn dan kun je de aanvraag voor verhoging hiervan naar het management goed onderbouwen.

Een BIA en een risicoanalyse vormen natuurlijk de basis voor wat je moet beveiligen en tot op welk niveau. Een belangrijk factor die ik echter mis om de lading van de titel af te dekken is de keuze van de maatregelen. Voor een slimme keuze van beveiligingsmaatregelen is een visie nodig op informatiebeveiliging. De basis voor een adequate beveiliging is gebaseerd op de volgende pijlers:

– data-/proces classificatie

– beveiligingsbewustzijn

– Identity & Access management

– Information Rights management (beveiligen van ongestructureerde data

– Application Security (systemen en applicaties moeten zichzelf kunnen beveiligen).