OSSEC is een open source gereedschap voor de analyse van real-time loggegevens van allerlei netwerksystemen en servers, zowel Windows, Linux als andere. Het bevat een verzameling standaardwaarschuwingsregels, maar – in tegenstelling tot veel open source netwerkgereedschappen voor Unix en Linux – slechts een beperkte webgebaseerde grafische gebruikersinterface.

OSSEC is dus geen tool voor beginners. Veel populaire open source projecten met open- of GPL-licenties hebben toch een bedrijf achter zich, dat vaak middelen en personeel levert ten bate van het project. Voor OSSEC is dat ook zo. De drijvende kracht achter dit project is beveiligingsbedrijf Trend Micro.

Het meest opvallende aan OSSEC is dat de makers het niet presenteren als logbeheersoftware, maar als een HIDS ('Host-based Intrusion Detection System' of Host-gebaseerd inbraakdetectiesysteem). Een echte beveiligingsapplicatie dus. Die omvat onder meer een engine voor correlatie en analyse, loganalyse, bestandsintegriteitscontrole, Windows registerbewaking, gecentraliseerde reglementenforcering, rootkitdetectie, real-time alerting en actieve response. Het draait op zowat alle besturingssystemen, waaronder Linux, Open- en FreeBSD, MacOS, Solaris en Windows.

Zoals gebruikelijk in de Unix-wereld bestaat OSSEC uit meerdere samenwerkende onderdelen. Er is een centraal beheer dat alles bewaakt en dat informatie vergaart van agenten, syslog, databases en van agentloze toestellen. Dat centraal beheer heet gewoon de "Manager" (Beheerder). Het bewaart de databases van bestandsintegriteitscontroles, de logs, gebeurtenissen en systeemauditgegevens. Ook alle regels, decoders en instellingen zijn in die Manager te vinden en dus centraal opgeslagen. Daarmee is dus een groot aantal agenten te beheren.

Zo'n agent is een klein stuk software dat je installeert op de systemen die je wenst te bewaken. Het vergaart informatie in real-time en stuurt die door naar de Manager voor analyse en correlatie. Omdat het 'klein maar fijn' is (kleine voetafdruk voor geheugen en processor) heeft zo'n agent geen impact op de systeemprestaties. Aan de veiligheid is ook gedacht, want zo'n agent draait (tenminste voor de Unix/Linux-versie) in een chroot-gevangenis en dus geïsoleerd van het systeem. Hij werkt ook met een tijdens de installatie aangemaakte gebruiker met weinig rechten. Dat kan, omdat veel van de agentconfiguratie vanaf de Manager gepusht wordt. Zulke informatievergaringsagenten werken op vrijwel alle besturingssysteem waarop ze kunnen draaien meestal met soortgelijke privileges als back-upsoftware.

Agentloos kan echter ook. Als je geen agent kan installeren op een systeem omdat je daar de benodigde rechten niet toe hebt of als het systeem dat niet toestaat (zoals mogelijk bij een blackbox-oplossing), dan is toch van alles mogelijk inzake veiligheidsscans. Zo kan OSSEC nog steeds bestandsintegriteitscontroles uitvoeren en SNMP-traps evalueren: daarmee kun je dan toch nog informatie vergaren van systemen waarop je geen agent kan of mag installeren.

OSSEC ondersteunt ook VMWare met een agent speciaal voor ESX: daarmee verzamel je informatie over de operaties van VM's (installatie, verwijdering, start of stop enz.), maar ook van inlogs, uitlogs en fouten in de ESX Server. Daarnaast voert OSSEC ook de CIS-controles voor VMWare uit en waarschuwt als er bijvoorbeeld een onveilige instelling aangezet is.

Beheer

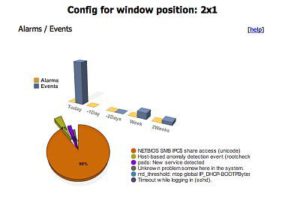

Alleen voor Windows krijg je voor de installatie van een agent een makkelijke GUI-wizard. Voor alle Linux- en Unix-achtige platformen moet de installatie via een terminalsessie en verwacht de producent dat je vertrouwd bent met shell scripts. Dat geldt ook voor OSSEC zelf. Dat biedt voor de configuratie tekstbestanden aan die gewijzigd moeten worden. Die configuraties werken volgens een XML-achtig model. De uitvoer van OSSEC is meestal een waarschuwing, en dat kan dus gekoppeld worden aan het waarschuwingssysteem van de Linux of Unix waarop het draait. Ook weer handmatig en via een terminalsessie, uiteraard. Daarnaast bestaat er ook een webinterface, die als een los product ontwikkeld is. OSSEC WebUI heet dat en momenteel zit dat aan versie 0.3. Je hebt een LAMP-systeem nodig (Linux, Apache, Mysql en PHP) en dan kun je de OSSEC WebUI daarop draaien. Dan heb je een grafische beheerinterface voor OSSEC, maar deze is vrij rudimentair. Er zijn wel een aantal andere systemen op de markt, meestal beveiligingssoftware, die zelf gebruik maken van OSSEC en dan daar een grafische interface voor bieden. De bij dit artikel gevoegde screenshots tonen dergelijke GUI's van derden met OSSEC geïntegreerd.

Conclusie

OSSEC is zeer krachtig en biedt erg veel functionaliteit. De nadruk ligt op beveiliging en met name inbraakdetectie. Standaard biedt OSSEC niets voor nalevingscontrole, maar omdat je alle scans, rapportage en waarschuwingen zeer uitgebreid kunt parametriseren, is het wel allemaal mogelijk. De kracht zit in een commandline interface en dat maakt het eigenlijk alleen bruikbaar voor Unix- of Linux-adepten. Er is wel een beperkte WebUI, tenzij je kiest voor GUI producten van derden waarin OSSEC geïntegreerd zit.

Productinfo

Product: OSSEC v2.5.1

Producent: OSSEC Team, www.ossec.net; commerciële ondersteuning van Trend Micro, www.trendmicro.com

Leverancier: www.ossec.net/main/downloads/

Adviesprijs (excl. BTW): gratis

Systeemvereisten: Windows 2000+ of Linux, Solaris, *BSD, Mac, AIX en varianten; webinterface vereist Apache2 met php5+ ofwel lighthttpd met php5-cfgi in FastCGI.

De serie

Deel 1: Loggegevens bevatten schat aan informatie (publicatiedatum maandag 28 februari)

Deel 2: GFI EventsManager 2010 (publicatiedatum donderdag 3 maart)

Deel 3: OSSEC (publicatiedatum maandag 7 maart)

Deel 4: Splunk (publicatiedatum donderdag 10 maart)