Momenteel bezorgen malware-incidenten bijvoorbeeld met trojans, de samenleving steeds meer financiële schade. Misbruik van bankrekeningen of verkoop van vertrouwelijke (bedrijfs)informatie is aan de orde van de dag. Oorzaak is de groeiende criminele bedrijfstak rondom malware. Dit artikel gaat in op softwarekeuze als beveiligingsmaatregel en hoe je deze maatregel kunt toepassen binnen de organisatie. Risicospreiding is, zo stellen de auteurs Douwe Leguit, Erik de Jong en Henk-Jan van der Molen, net zo relevant bij het beheren van hardware en software als bij een aandelenportefeuille.

De samenleving leidt veel financiële schade door malware-incidenten. Diezelfde samenleving is hier zelf schuldig aan omdat ze dezelfde standaardsoftware blijven gebruiken, terwijl dit de return on investment (roi) van internetcriminelen voor misbruik van die producten maximaliseert. Dit komt omdat er een duidelijke relatie bestaat tussen malware en het marktaandeel van softwareproducten.

Van kwaad tot erger

Volgens het SANS Internet Storm Center kunnen internetcriminelen malware steeds sneller ontwikkelen, omdat ze steeds deskundiger worden en onderling samenwerken. Voor het schrijven van de succesvolle Sobig worm in 2003 werd bijvoorbeeld universitaire kennis ingezet, is de broncode van diverse virussen hergebruikt en zijn er testversies uitgebracht (Who Wrote Sobig, http://tinyurl.com/yuxr8p).

Het vermoeden bestaat dat internetcriminelen stelselmatig nieuwe malware ontwikkelen door reverse engineering toe te passen op patches die uitkomen. Hierdoor loopt iedereen die te langzaam patcht een verhoogd risico dat kwetsbare systemen worden gekraakt. Internetcriminaliteit gaat echter nog veel verder. Op de zwarte markt wordt malware per exploit verkocht, ook voor de nieuwste systemen.

Botnets worden per uur verhuurd voor criminele doeleinden. De omvang van het ‘Storm worm’-botnet wordt geschat op anderhalf miljoen zombie-computers; dit botnet zou nu al tot 20 procent van alle spam wereldwijd versturen. Naast directe schade door bedrijfsspionage en creditcardfraude veroorzaakt malware indirecte schade door programmatuur of data te verminken en de voortgang van bedrijfsprocessen te verstoren.

Zelfs een ict-infrastructuur met de meest veilige instellingen is niet immuun voor alle malware aanvallen. De maatregelen die organisaties nemen tegen malware blijken namelijk steeds minder effectief om incidenten te voorkómen (Govcert Trendrapport 2007 en ‘Incident Management broodnodig’, Computable 26 mei 2006). De zogenaamde Zero Day exploits waartegen nog geen beveiliging bestaat, komen bijvoorbeeld regelmatig voor. Ook de veiligheid van extra maatregelen zoals two factor authentication (het gebruik van een token bij bijvoorbeeld internetbankieren of telewerken) staat onder druk met de nieuwste generatie malware die zich als plugin in browsers nestelt.

Verloren strijd?

Internetcriminelen willen zoveel mogelijk geld ‘verdienen’. Om maximaal rendement uit besmette systemen te halen moet een malwarebesmetting dus zo lang mogelijk verborgen blijven. Om dit te bereiken gebruiken ze encryptie, rootkits en malware op roulerende webservers. Door bij elke besmetting unieke malware te genereren en deze selectief te richten op enkele organisaties, verschijnt de malware niet of erg laat op de radar van de leveranciers van virusscanners. Antivirus softwareleverancier Kaspersky meldde hierover een jaar geleden: ‘We verliezen de wedstrijd. Er zij teveel criminelen actief in de ‘internetonderwereld’, vooral in China, Latijns Amerika en zelfs hier in Rusland. We moeten dag en nacht werken om de strijd vol te kunnen houden (‘The Zero-Day Dilemma’, eWeek 24 januari 2007, http://tinyurl.com/28dj5c).

Op basis van deze informatie kunnen we het economische principe achter de ontwikkeling van malware inschatten. Bijna alle software bevat kwetsbaarheden die een exploit mogelijk maken. Internetcriminelen moeten echter blijven investeren in malware, in hun constante strijd tegen patches en anti-malwaresoftware. Ze maximaliseren hun return on investment door hun exploits te richten op software die op dat moment marktleider is. Malware voor deze software levert het meeste op, omdat in de beschikbare tijd (van uitgebrachte exploit tot geïnstalleerde patch) de meeste systemen kunnen worden besmet. Deze strategie biedt ook de meeste kans dat een gerichte exploit kan worden herbruikt. Het marktaandeel van softwareproducten bepaalt dus voor welke producten hackers zoeken naar kwetsbaarheden om malware te ontwikkelen .

Exploits en marktaandeel

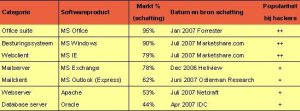

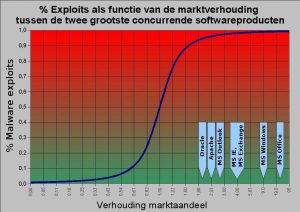

Als veel systemen met dezelfde software werken, zijn ze gevoelig voor dezelfde malware. Dit is vergelijkbaar met de kwetsbaarheid van gewassen in grote monoculturen zoals in bijgaand kader wordt beschreven.. De meest succesvolle softwareproducten trekken onevenredig veel exploits aan. Een geschikt model om het marktaandeel van software te relateren aan de uitgebrachte exploits, is de S-kromme, zoals verduidelijkt in nevenstaande figuur.

Uit diverse lijsten met beveiligingsadviezen blijkt dat het aantal gesignaleerde kwetsbaarheden in een product niet correleert met het marktaandeel daarvan. Wel lijkt er een sterke relatie te bestaan tussen het aantal verspreide exploits en het marktaandeel (‘Malicious Web Servers’, The Honeynet Project, 7 augustus 2007). Dit klopt met de veelgehoorde stelling dat het verhoudingsgewijs hoge aantal exploits voor MS Windows het gevolg is van het grote marktaandeel van dit product en niet zozeer ligt aan de kwaliteit van deze software.

Effecten van diversificatie

Nu is een objectieve kwaliteitsvergelijking tussen verschillende softwarepaketten om diverse redenen erg lastig. We gaan er daarom vanuit dat de kwaliteit van verschillende softwarepakketten grosso modo gelijk is. Je kunt dan redeneren dat de exploits vanzelf volgen als MacOS of Linux marktaandeel wint. Migreren van een marktleidend softwareproduct naar een alternatief verhoogt niet de veiligheid als dat massaal gebeurt. De focus van malware wordt dan namelijk verlegd naar de nieuwe marktleider. Een betere verdeling van de softwaremarkt bevordert echter weldegelijk de veiligheid.

Om de effecten van diversificatie ruwweg te kunnen schatten, stellen we vooraf dat productmigraties het aantal uitgebrachte exploits niet beïnvloeden. Het lijkt namelijk onlogisch dat internetcriminelen méér activiteiten gaan ondernemen, als daar geen goed rendement tegenover staat.

Een organisatie die overstapt van het marktleidende product A naar een alternatief product B, zal daardoor minder geraakt worden door exploits – zoals het lagere marktaandeel van B dicteert. Stel het extreme geval dat alle migraties van A naar B ervoor zorgen dat de markt uiteindelijk 50/50 verdeeld wordt tussen beide producten. De S-kromme geeft dan aan dat 50 procent van de exploits zich richt op product A en 50 procent op product B. Zelfs in deze situatie vermindert voor een organisatie het aantal exploits dus met de helft. Vanuit deze optiek kunnen organisaties dus beter niet-marktleidende software als standaardproduct kiezen.

Het is bekend dat de aanschafprijs van hard- en software ongeveer 20 procent bijdraagt aan de total cost of ownership (TCO). Aangezien de ondersteuning en de downtime van eindgebruikers samen met het beheer van de infrastructuur de resterende 80 procent vormt, zal een lagere impact van exploits sterk doorwerken in de ict-beheerkosten.

Een organisatie die migreert naar andere software moet echter wel kosten maken voor opleidingen en conversie. Hiermee is diversificatie een beveiligingsmaatregel als elke andere: een investering. De Amerikaanse Ministerie van Defensie (DoD) heeft dit goed begrepen. In het kader van diversificatie als beveiligingsmaatregel stappen zij deels over op Apples (‘Apples for the Army’, Forbes 21 december 2007, http://tinyurl.com/29xelf).

Niet allemaal dezelfde standaard

Diversificatie van standaardsoftware voor kantoorautomatisering functioneert macroscopisch als compartimentering tegen exploits. Als de softwaremarkt beter verdeeld is tussen verschillende producten, spreidt dat het risico van malware. Men kan dus verwachten dat de BV Nederland veiliger wordt als organisaties niet allemaal dezelfde standaardsoftware kiezen. Deze vermindering van de impact van malware is het grootst als de markt gelijk verdeeld is.

Als het aantal exploits gelijk blijft in een markt die bijvoorbeeld 50/50 tussen twee producten verdeeld is, neemt de impact van exploits met 50 procent af, omdat een exploit maar maximaal de helft van de systemen kan besmetten. Ook hergebruik van gerichte exploits wordt moeilijker als de softwaremarkt meer verdeeld is. Het dwingt internetcriminelen meer nieuwe malware te ontwikkelen, die per exploit ook nog eens minder oplevert. En hiermee raak je internetcriminelen dus waar het zeer doet: de vermindering van hun return on investment.

Voor softwareleveranciers zal meer diversiteit in de markt naar verwachting resulteren in minder openstaande Zero Day exploits per product en daarmee minder achterstand bij het ontwikkelen van patches. Omdat daarmee de periode korter wordt waarin kwetsbaarheden kunnen worden misbruikt, versterkt dit het beveiligingseffect van diversificatie.

Aanbevelingen voor diversificatie

Om een goede variatie in softwareproducten te bereiken, is het noodzakelijk dat de marktaandelen van softwareproducten en het aantal uitgebrachte exploits per softwareprodukt objectief worden bewaakt en gepubliceerd. Bij gelijke geschiktheid is het wenselijk een standaardproduct te kiezen dat werkt met open standaarden, zodat gegevensuitwisseling met andere software gegarandeerd is en vendor lock-in wordt voorkomen. Hierdoor is een toekomstige migratie naar een ander product ook beter mogelijk. Het actieplan ‘Nederland Open in Verbinding’ – in de volksmond ‘Plan Heemskerk’ – is een positieve eerste stap om daarvoor de juiste voorwaarden te scheppen (‘Nederland Open in Verbinding’, Ministerie van Economische Zaken 17 september 2007, http://tinyurl.com/252y5c).

Softwarediversiteit binnen één organisatie conform de Amerikaanse DoD-visie vermindert de kwetsbaarheid van een organisatie wel, maar verhoogt de beheerkosten. Als de hele organisatie op alternatieve standaardsoftware overstapt, heeft dat in eerste instantie een grote impact, maar op de lange termijn is dat minder kostenintensief.

Overstappen op een alternatief besturingssysteem is erg ingrijpend, een organisatie kan makkelijker overstappen op alternatieve software voor websurfen, kantoortoepassingen en e-mail. Dergelijke migraties zijn relatief laagdrempelig: de meeste softwareproducten bieden dezelfde functionaliteit, alleen de bediening kan verschillen.

Migratie naar een ander standaardproduct wekt vaak weerstand op, bijvoorbeeld omdat gebruikers en beheerders nieuwe kennis moeten opbouwen. Dat betekent dat migreren naar andere standaardsoftware het beste kan worden doorgevoerd bij het uitfaseren van oude softwareproducten. Nu heeft de gemiddelde pc-gebruiker thuis vaak dezelfde software als op kantoor. Een organisatie die het thuisgebruik van nieuwe standaardproducten mogelijk maakt, verhoogt daarmee de acceptatie van de productverandering. Bovendien elimineert dit het risico dat thuiswerkers gekraakte software uit het illegale circuit gebruiken, die vaak geïnfecteerd is met malware.

De marktverhoudingen zijn echter al jaren min of meer constant, dus weinig bedrijven veranderen van standaardsoftware. In tegenstelling tot de "Convention on Biological Diversity" is het nog ongewoon ict-diversiteit als beleid tegen digitale verlamming te ontwikkelen. Vasthouden aan standaardproducten die zich bevinden in het vizier van de meeste hackers, betekent echter impliciet instemmen met een hoger veiligheidsrisico. Tegelijkertijd wordt het onacceptabel geacht als een cyberaanval vitale overheidssystemen, het betalingsverkeer, telecommunicatiesystemen of de energievoorziening grootschalig lamlegt. Zolang computersystemen kwetsbaar blijven voor malware, kan een betere spreiding van standaardsoftware een domino D-day van vitale voorzieningen voorkomen en cybercriminaliteit verminderen.

Douwe Leguit en Erik de Jong, respectievelijk teammanager en adviseur bij GOVCERT.NL

Henk-Jan van der Molen, sr ict-adviseur bij de Inspectie Verkeer en Waterstaat

Kwetsbaar

De landbouw kweekt tegenwoordig vanuit efficiency relatief weinig gewassoorten in grote monoculturen. Moderne gewassen met steeds meer uniforme karakteristieken vervangen traditionele gewassen in de hele wereld en vormen daarmee een bedreiging, omdat de genetische basis smaller wordt. De gekweekte gewassen worden steeds kwetsbaarder voor ziekten en plagen.

(World Resources Institute, 2001)